|

|

| (Nenà zobrazeno 67 mezilehlých verzà od 18 uŞivatelů.) |

| ĹĂĄdka 1: |

ĹĂĄdka 1: |

| â | =Changelog= | + | =ZĂĄkladnĂ info k SH WiFi= |

| | | | |

| â | * 28.09.2006 - Na adrese http://mediawiki.sh.cvut.cz/Wifi sa mozte podelit o vysledky z testovania | + | * SSID: SiliconHill |

| â | * 28.09.2006 - Na stranky projektu pridan navod na nastaveni v linuxe | + | * zabezpeÄenĂ: WPA2-podnikovĂŠ, AES |

| â | * 05.09.2006 - Testujte s nami WiFi. Prihlasit sa mozte emailom na wifi@lists.sh.cvut.cz | + | * ovÄĹovĂĄnĂ: PEAP |

| â | * 09.06.2006 - Stranky doplnene o dalsie informacie - zaverecne zhodnotenie projektu | + | * uvÄĹenĂ certifikĂĄtu: |

| â | * 07.06.2006 - Odklat spustenia wifi - dovodom je pokazeny autorizacny server (radius) | + | * u serveru: ldap.sh.cvut.cz |

| â | * 05.06.2006 - Nainstalovane a spustene AP na bloku 11

| + | * CertifikĂĄt: DigiCert Assured ID Root CA |

| â | * 18.05.2006 - Nainstalovane a spustene AP na bloku 7 | + | |

| â | * 15.05.2006 - Nainstalovane a spustene AP na bloku 5

| + | |

| â | * 09.05.2006 - Namontovane 5.0Ghz anteny na strechach blokov

| + | |

| â | * 01.05.2006 - Projet wifi sa oneskori o 10dni

| + | |

| â | * 21.04.2006 - Namontovane stojany a 2.4Ghz anteny na strechach blokov

| + | |

| â | * 29.03.2006 - Predstavenstvo SH schvĂĄlilo rozpoÄet projektu wifi

| + | |

| | | | |

| | | | |

| | | | |

| â | =PokrytĂ=

| + | <hr> |

| | | | |

| â | {| border="1"

| + | =HOWTO pro uĹživatele= |

| â | |style="background:#DDF"|MĂsto||style="background:#FFA"|Viditelnost||style="background:#FFA"|PĹipojenĂ||style="background:#FFA"|Rychlost stahovĂĄnĂ (kB/s)||style="background:#FFA"|Datum mÄĹenĂ||style="background:#FFA"|MÄĹil

| + | |

| â | |-

| + | |

| â | |style="background:#FFD"|Menza||AP7g||1Mbit||ap7g:50-200||27.9.2006||SiLK

| + | |

| â | |-

| + | |

| â | |style="background:#FFD"|LaviÄky mezi bl3 a bl4||AP7ag,AP11a||24Mbit||ap7g:650||27.9.2006||SiLK

| + | |

| â | |-

| + | |

| â | |style="background:#FFD"|Recepce a vrĂĄtnice bl.2||AP5g||11Mbit||650

| + | |

| â | |-

| + | |

| â | |style="background:#FFD"|Fatelier, 2.mezipatro bl. 6||n/a||0Mbit||n/a||27.9.2006||WarLord

| + | |

| â | |-

| + | |

| â | |}

| + | |

| | | | |

| | + | Nejprve se zaregistrujte u svĂŠho registrĂĄtora - zadĂĄte mu MAC adresu svĂŠho zaĹĂzenĂ, kterĂŠ chcete pĹipojit k wifi! |

| | | | |

| â | = FAQ =

| + | PĹihlaĹĄovacĂ Ăşdaje jsou stejnĂŠ jako do http://is.sh.cvut.cz. |

| | | | |

| â | ==Registrace (pro registrĂĄtory)== | + | ==Jak nastavĂm WiFi pĹipojenĂ na Windows 10?== |

| | | | |

| â | Je nutnĂŠ zaregistrovat si poÄĂtaÄ do oblasti wifi. Toto provede sprĂĄvce s pĹĂstupem do DUSPSu a prĂĄvem na danou oblast. V souÄasnĂŠ chvĂli to mohou zaĹĂdit akorĂĄt sprĂĄvci oblasti (Eduard Matúť a Martin Dubec) plus celostrahovĹĄtĂ sprĂĄvci (zeptejte se svĂŠho admina. Dusps mi totiĹž ukazuje zajĂmavĂŠ vÄci a nevĂm, jestli je to pravda).

| + | # OdstranĂme starĂ˝ profil sĂtÄ SiliconHill. |

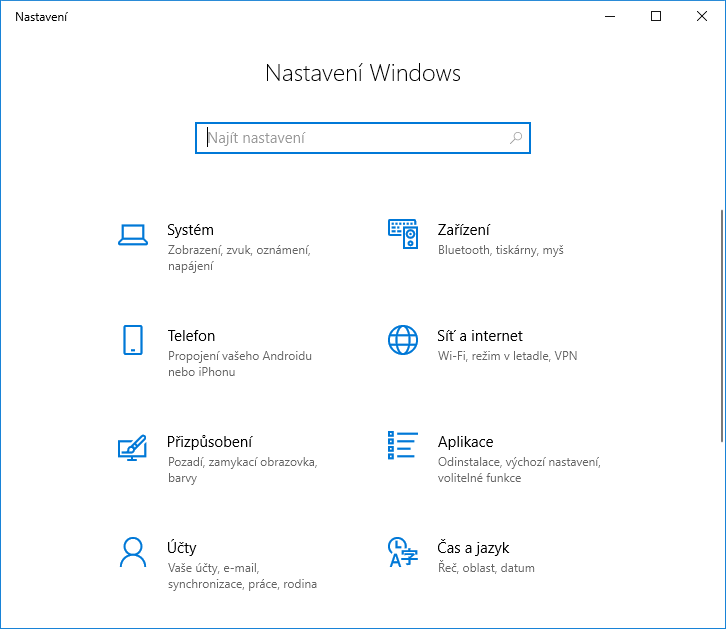

| | + | ## KlĂĄvesovou zkratkou Win+i se dostaneme do nastavenĂ. <br> [[Soubor:WiFi-WIN10-1-1.PNG]] |

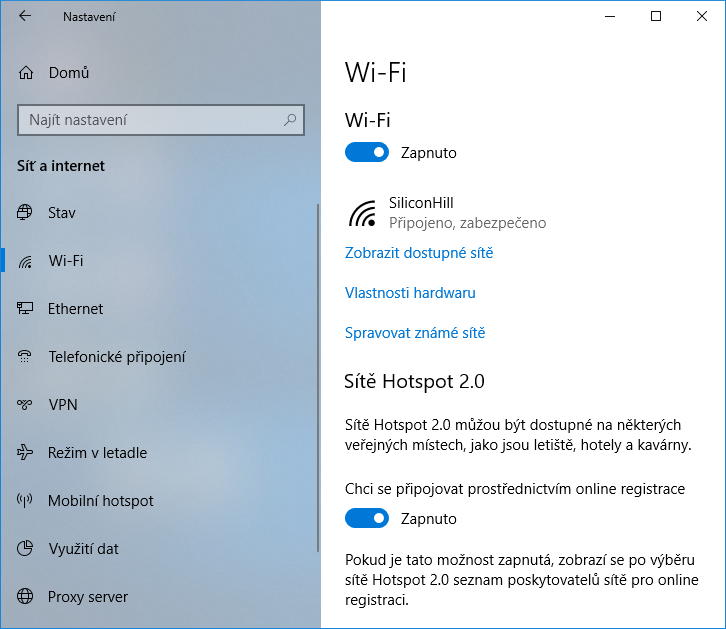

| | + | ## PĹejdeme do menu SĂĹĽ a internet > WiFi, kde vybere Spravovat znĂĄmĂŠ sĂtÄ. <br> [[Soubor:WiFi-WIN10-1-2.PNG]] |

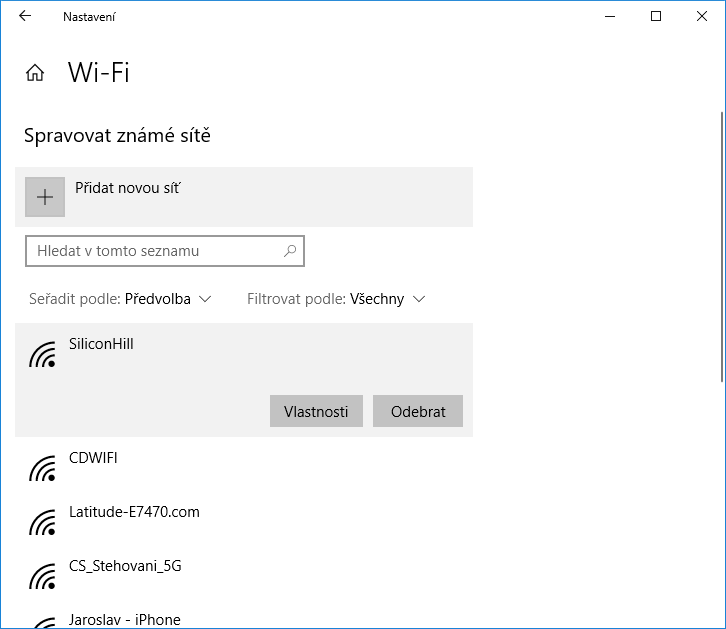

| | + | ## V seznamu vybereme SiliconHill a klineme na tlaÄĂtko Odebrat. <br> [[Soubor:WiFi-WIN10-1-3.PNG]] |

| | + | # VytvoĹĂme novĂ˝ profil WiFi sĂtÄ. |

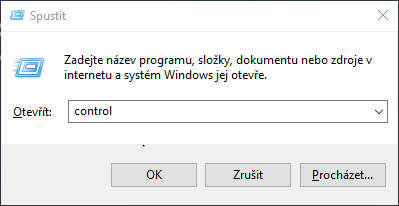

| | + | ## KlĂĄvesovou zkratkou Win+r otevĹeme okno Spustit, zadĂĄme control a potvrdĂme enterem. <br> [[Soubor:WiFi-WIN10-2-1.PNG]] |

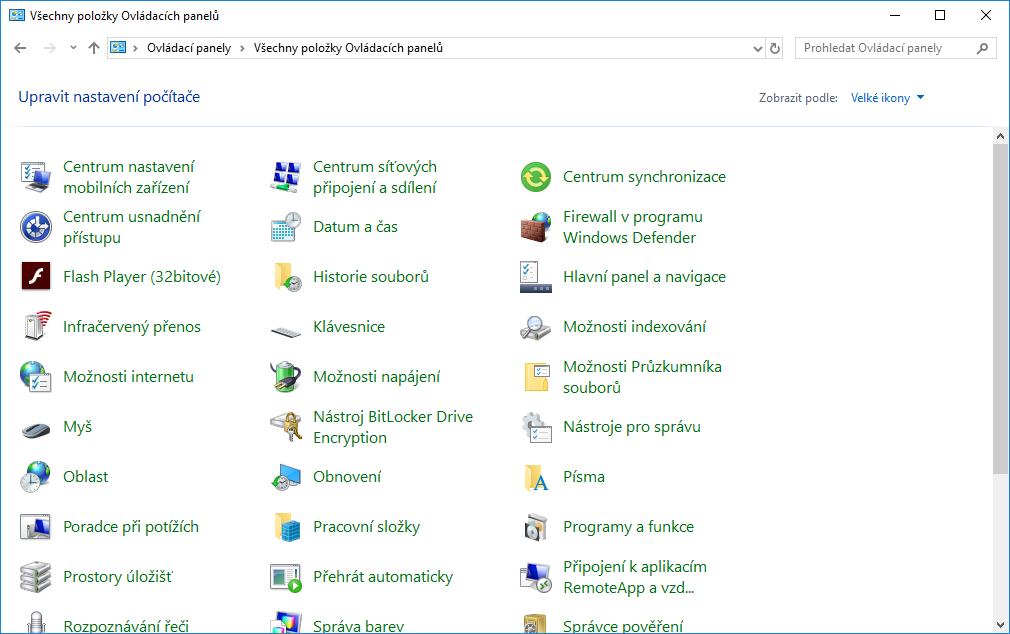

| | + | ## V ovlĂĄdacĂch panelech otevĹeme Centrum sĂĹĽovĂ˝ch pĹipojenĂ a sdĂlenĂ. <br> [[Soubor:WiFi-WIN10-2-2.PNG]] |

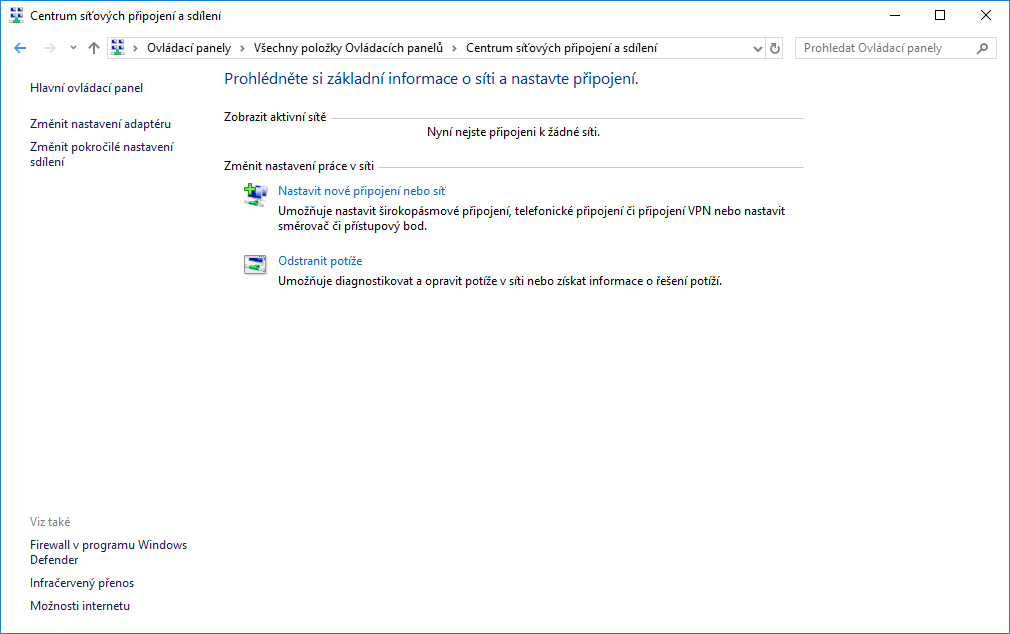

| | + | ## TeÄ klikneme na Nastavit novĂŠ pĹipojenĂ nebo sĂĹĽ. <br> [[Soubor:WiFi-WIN10-2-3.PNG]] |

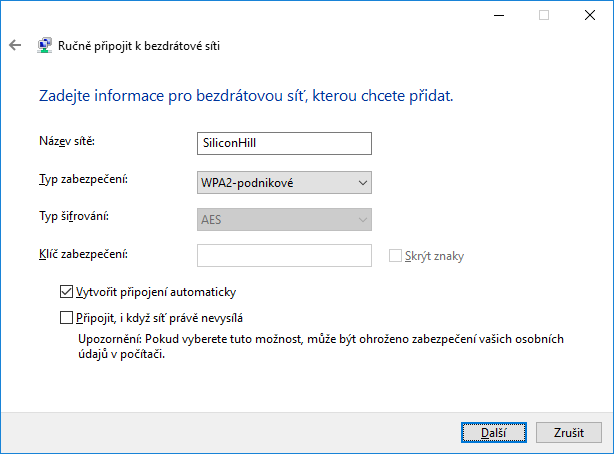

| | + | ## V dialogovĂŠm oknÄ vyplnĂme NĂĄzev sĂtÄ: SiliconHill a vybereme Typ zabezpeÄenĂ: WPA2-podnikovĂŠ a pokraÄujeme stiskem DalĹĄĂ. <br> [[Soubor:WiFi-WIN10-3-1.PNG]] |

| | + | # NastavĂme parametry zabezpeÄenĂ sĂtÄ. |

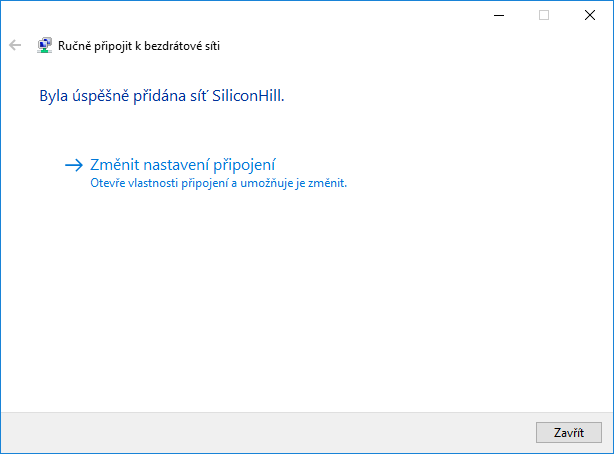

| | + | ## Klikneme na ZmÄnit nastavenĂ pĹipojenĂ. <br> [[Soubor:WiFi-WIN10-3-1-2.PNG]] |

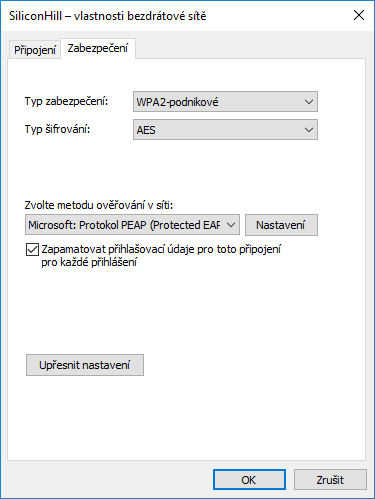

| | + | ## PĹejdeme na zĂĄloĹžku ZabezpeÄenĂ a klikneme na tlaÄĂtko NastavenĂ. <br> [[Soubor:WiFi-WIN10-3-1-1.PNG]] |

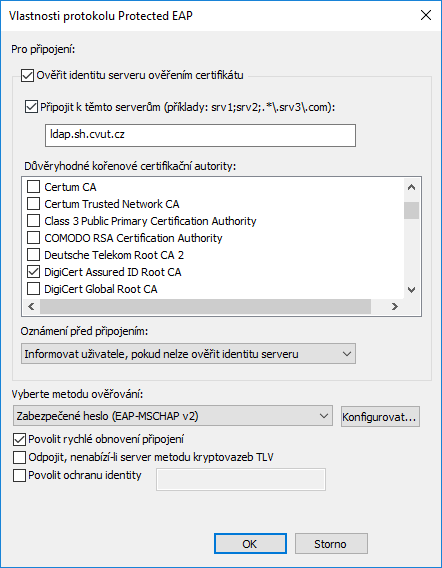

| | + | ## ZaĹĄkrtneme PĹipojit k tÄmto serverĹŻm a do polĂÄka napĂĹĄeme ldap.sh.cvut.cz, ze seznamu s nĂĄzvem DĹŻvÄryhodnĂŠ koĹenovĂŠ certifikaÄnĂ autority vybereme DigiCert Assured ID Root CA a vĹĄe potvrdĂme tlaÄĂtkem OK. <br> [[Soubor:WiFi-WIN10-3-2.PNG]] |

| | + | ## V pĹedchozĂm dialogovĂŠm oknÄ vybereme UpĹesnit nastavenĂ. <br> [[Soubor:WiFi-WIN10-3-1-1.PNG]] |

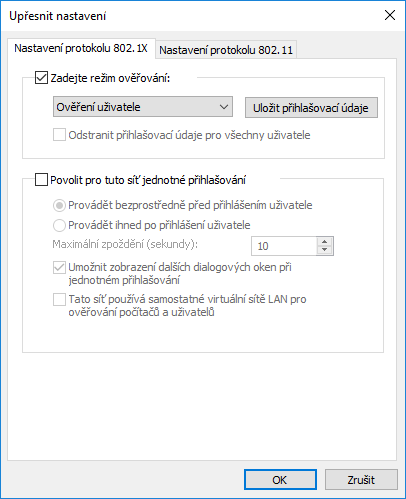

| | + | ## V novĂŠm dialogovĂŠm oknÄ zaĹĄkrtneme Zadejte reĹžim ovÄĹovĂĄnĂ, z rozbalovacĂho menu vybere OvÄĹenĂ uĹživatele a klikneme na UloĹžit pĹihlaĹĄovacĂ Ăşdaje. <br> [[Soubor:WiFi-WIN10-3-3.PNG]] |

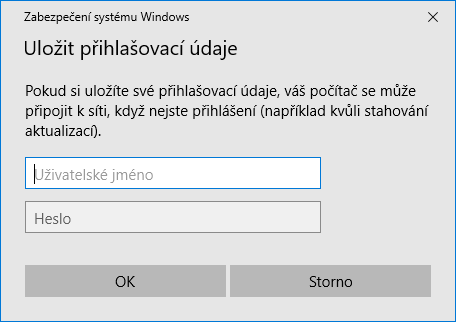

| | + | ## Ve vyskakovacĂm oknÄ vyplnĂme pĹihlaĹĄovacĂ Ăşdaje shodnĂŠ s [https://is.sh.cvut.cz IS.sh.cvut] a potvrdĂme tlaÄĂtkem OK. <br> [[Soubor:WiFi-WIN10-3-4.PNG]] |

| | + | ## PotvrdĂme vĹĄechna dialogovĂĄ okna tlaÄĂtkem OK. Zbyde nĂĄm toto okno: <br> [[Soubor:WiFi-WIN10-3-1-2.PNG]] |

| | + | # PĹipojĂme se na WiFi sĂĹĽ, pokud se nedaĹĂ pĹipojit, vrĂĄtĂme se do kroku 3 a zkusĂme zkontrolovat vĹĄechna nastavenĂ a pĹedevĹĄĂm heslo. |

| | | | |

| â | ==Jak nastavĂm wifi pĹipojenĂ ve Windows?== | + | ==Jak nastavĂm WiFi pĹipojenĂ v mobilnĂm telefonu s OS Android?== |

| | | | |

| â | KliknÄte na "START/Settings/Control Panel":

| + | Nastavte Metoda EAP na PEAP, OvÄĹenĂ PHASE 2 na MSCHAPV2, vyplĹte jmĂŠno (Identita) a heslo, kterĂŠ je stejnĂŠ jako do [https://is.sh.cvut.cz IS.sh.cvut]. |

| | | | |

| â | [[Soubor:wifi_faq1.jpg]] | + | PĹed pĹipojenĂm je jeĹĄtÄ nutnĂŠ vyplnit pole CertifikĂĄt CA, existujĂ 3 moĹžnosti: |

| â | | + | * PouĹžĂt certifikĂĄty systĂŠmu (od Android 8.0 by to mÄlo fungovat, pro jistotu je moĹžnĂŠ najĂt seznam nainstalovanĂ˝ch certifikĂĄtĹŻ podle tohoto [https://support.google.com/nexus/answer/2844832?hl=cs nĂĄvodu] (sekce PrĂĄce s certifikĂĄty CA (dĹŻvÄryhodnĂĄ povÄĹenĂ)), v seznamu musĂ bĂ˝t DigiCert Assured ID Root CA). Do pole domĂŠna vyplĹte ldap.sh.cvut.cz. |

| | + | * Nainstalovat si certifikĂĄt ze strĂĄnek certifikaÄnĂ autority [https://www.digicert.com/digicert-root-certificates.htm https://www.digicert.com/digicert-root-certificates.htm] a podle [https://support.google.com/nexus/answer/2844832?hl=cs nĂĄvodu] nainstalovat. Potom se certifikĂĄt zobrazĂ v menu nĂĄzvem, kterĂ˝ jste pro nÄj bÄhem instalace zvolily. Do pole domĂŠna vyplĹte ldap.sh.cvut.cz. |

| | + | * NEZABEZPEÄENĂ VARIANTA - NeovÄĹovat certifikĂĄt nebo (neurÄeno), parafrĂĄzuji [https://man.fit.cvut.cz/ict/eduroam/ https://man.fit.cvut.cz/ict/eduroam/]: "Pokud pĹi ruÄnĂm nastavenĂ neuvedete jmĂŠno radius serveru nebo vypnete ovÄĹovĂĄnĂ jeho certifikĂĄtu, mĹŻĹže vĂĄm vaĹĄe pĹihlaĹĄovacĂ Ăşdaje nÄkdo zkopĂrovat a vydĂĄvat se za vĂĄs! Pokud vĂĄm vĂĄĹĄ operaÄnĂ systĂŠm neumoĹžnuje tyto parametry nastavit, nenĂ moĹžnĂŠ se z nÄj bezpeÄnÄ k SiliconHill wifi pĹipojovat." <br> [[Soubor:WiFi-Android9.jpg|300px]] |

| | | | |

| â | Doubleclick na "Network Connections":

| + | === Android 10 (randomizace MAC adres) === |

| | | | |

| â | [[Soubor:wifi_faq2.jpg]]

| + | Android 10 mĂĄ defaultnÄ nastavenou randomizaci MAC adres (jako Windows 10). Podle vĹĄeho tato moĹžnost jde zapnout i u Android 9 v developer mĂłdu. PĹi zjiĹĄĹĽovĂĄnĂ MAC bez pĹipojenĂ k wifi zaĹĂzenĂ udĂĄvĂĄ, Ĺže MAC bude vybrĂĄna nĂĄhodnÄ. PĹi pĹipojenĂ pak dle nastavenĂ, vÄtĹĄinou tedy nÄjakou nĂĄhodnÄ vygenerovanou. DobrĂŠ je, Ĺže randomizace jde vypnout/zapnout pro kaĹždou sĂĹĽ zvlĂĄĹĄĹĽ. |

| | | | |

| | + | Pro zjiĹĄtÄnĂ MAC zaĹĂzenĂ je potĹeba ho pĹipojit k nÄjakĂŠ sĂti (napĹ. SH_registrace) a nĂĄslednÄ v nastavenĂ danĂŠ sĂtÄ vybrat "PouĹžĂt MAC zaĹĂzenĂ". NĂĄslednÄ zobrazovanĂĄ MAC je jiĹž ta, co je potĹeba zaregistrovat v ISu. |

| | + | NynĂ lze jiĹž zaĹĂzenĂ pĹipojit k sĂti SiliconHill. Je vĹĄak potĹeba randomizaci MAC vypnout i pro tuto sĂĹĽ. |

| | | | |

| â | KliknÄte pravĂ˝m tlaÄĂtkem myĹĄi na "Wireless Network Connection" a kliknÄte na "Properties":

| |

| | | | |

| â | [[Soubor:wifi_faq3.jpg]] | + | [[Soubor:randomMAC_1.jpg|left|300px]] [[Soubor:randomMAC_2.jpg|300px]] |

| | | | |

| | + | <div style="clear: both;"></div> |

| | | | |

| â | KliknÄte na "Wireless Networks". ZaĹĄkrtnÄte "Use Windows to configure my wireless network settings". KliknÄte na tlaÄĂtko "Add...".

| + | ==Jak nastavĂm WiFi pĹipojenĂ v Linuxu pomocĂ Wicd?== |

| | | | |

| â | [[Soubor:wifi_faq3.jpg]]

| + | Pro Wicd je nutnĂŠ pĹidat encryption template pro wpa_supplicant, protoĹže ve standardnĂm nastavenĂ nenĂ template pro WPA2 se ĹĄifrovĂĄnĂm AES. |

| â |

| + | |

| | | | |

| â | Do kolonky "Network name (SSID)" napĂĹĄte "SH". V kolonce "Network Authentication" vyberte volbu "WPA". V kolonce "Data Encryption" vyberte volbu "TKIP". OdĹĄkrtnÄte volbu "This is a computer-to-computer (ad hoc) network; wireless access points are not used".

| + | NejdĹĂve musĂte najĂt, kde jsou ve vaĹĄem systĂŠmu uloĹženy templaty Wicd. V Gentoo/Archu jsou v adresĂĄĹi /etc/wicd/encryption/templates. |

| | + | Do souboru /etc/wicd/encryption/templates/peap-aes (mĹŻĹžete si ho pojmenovat jinak) uloĹžĂte nĂĄsledujĂcĂ text: |

| | | | |

| â | [[Soubor:wifi_faq4.jpg]]

| + | name = PEAP with AES/MSCHAPv2 |

| | + | author = Vojta Drbohlav |

| | + | version = 1 |

| | + | require identity *Identity password *Password ca_cert *Path_to_CA_Cert |

| | + | ----- |

| | + | ctrl_interface=/var/run/wpa_supplicant |

| | + | network={ |

| | + | ssid="$_ESSID" |

| | + | scan_ssid=$_SCAN |

| | + | proto=RSN |

| | + | key_mgmt=WPA-EAP |

| | + | eap=PEAP |

| | + | group=CCMP |

| | + | pairwise=CCMP |

| | + | identity="$_IDENTITY" |

| | + | password="$_PASSWORD" |

| | + | ca_cert="$_CA_CERT" |

| | + | phase1="peaplabel=0" |

| | + | phase2="auth=MSCHAPV2" |

| | + | } |

| | | | |

| | + | NynĂ pĹidĂĄte nĂĄzev souboru s templatem do seznamu aktivnĂch templatĹŻ, tedy "peap-aes" do /etc/wicd/encryption/templates/active, a zrestartujete Wicd dĂŠmona. |

| | | | |

| â | KliknÄte na zĂĄloĹžku "Authentication". V kolonce "EAP type" vyberte volbu "Protected EAP (PEAP)". OdĹĄkrtnÄte volbu "Authenticate as computer when computer information is available" a volbu "Authenticate as guest when user or computer information is unavailable". KliknÄte na "Properties".

| + | Nakonec uĹž pouĹžijete svĂŠho oblĂbenĂŠho Wicd klienta a nakonfigurujete SH sĂĹĽ. Identity (Username) a heslo je stejnĂŠ jako do is.sh.cvut.cz a certifikĂĄt by mÄl bĂ˝t AddTrust_External_Root.pem, musĂte zadat celou cestu k souboru s certifikĂĄtem (v Gentoo/Archu je to /etc/ssl/certs/AddTrust_External_Root.pem). |

| | | | |

| â | [[Soubor:wifi_faq5.jpg]]

| + | A teÄ uĹž nezbĂ˝vĂĄ nic jinĂŠho, neĹž se pĹipojit k sĂti. |

| | | | |

| | + | =Web Wifi skupinky= |

| | | | |

| â | OdĹĄkrtnÄte poloĹžku "Validate server certifikate". V kolonce "Select Authentication Method" vyberte volbu "Secured Password (EAP-MSCHAP v2)". KliknÄte na "Configure...".

| + | K 17. 3. 2019 nenĂ web funkÄnĂ. |

| | | | |

| â | [[Soubor:wifi_faq6.jpg]] | + | <s>[http://wifi-info.sh.cvut.cz WifiSH - Info] - VytvoĹeno za ĂşÄelem informovat Äleny bÄhem testovĂĄnĂ novĂŠ Wifi na Bloku 9</s> |

| | | | |

| | + | = Web https://radius.sh.cvut.cz a https://radius2.sh.cvut.cz = |

| | | | |

| â | OdĹĄkrtnÄte poloĹžku "Automatically use my Windows logon name and password (and domain if any)". PotvrÄte vĹĄechny nastavenĂ kliknutĂm na tlaÄĂtko "OK"

| + | K 17. 3. 2019 nenĂ ani jeden z webĹŻ funkÄnĂ. |

| | | | |

| â | [[Soubor:wifi_faq7.jpg]]

| + | <s>Na tÄchto strĂĄnkĂĄch nalezne uĹživatel log radius serveru za poslednĂ den. Tento log je velice dobrou pomĹŻckou pĹi odhalovĂĄnĂ problĂŠmĹŻ s pĹipojenĂm. DĂĄle pak jsou pro uĹživatele dostupnĂŠ jeho vlastnĂ accountingovĂŠ statistiky. Na tento web se pĹihlaĹĄujĂ uĹživatelĂŠ pomocĂ stejnĂŠho uĹživatelskĂŠho jmĂŠna a hesla jako do wifi. Pozn.: UĹživatel musĂ alespoĹ jedno registrovanĂŠ zaĹĂzenĂ v oblasti su-sh-wifi, aby mu byl tento web zpĹĂstupnÄn.</s> |

| | | | |

| | | | |

| | + | PĹŻvodnĂ strĂĄnky projektu [[Wifi/puvodni]] |

| | | | |

| â | == Jak se pĹipojit na SH Wifi z GNU/Linuxu ==

| + | [[Category:SluĹžby]] |

| â | | + | |

| â | === PoĹžadavky ===

| + | |

| â | | + | |

| â | PoÄĂtaÄ s podporou 802.11a/g bezdrĂĄtovĂŠho rozhranĂ.

| + | |

| â | Wpa suplikant (http://hostap.epitest.fi/wpa_supplicant/)

| + | |

| â | | + | |

| â | === Instalace ===

| + | |

| â | | + | |

| â | '''JĂĄdro'''

| + | |

| â | | + | |

| â | Nejprve je tĹeba rozchodit wifi rozhranĂ. K tomu slouŞà ovladaÄe bezdrĂĄtovĂŠho pĹipojenĂ a patĹiÄnĂŠ nĂĄstroje. Budeme pĹedpoklĂĄdat Äip IPW2200. Tento je obsaĹžen jiĹž v jĂĄdĹe, takĹže ho zkompilujeme jako modul nebo âna tvrdoâ. Modul mĂĄ vĂ˝hodu, Ĺže je moĹžno jej zavĂĄdÄt a odstraĹovat podle potĹeby a tĂm i vypĂnat a zapĂnat u notebookĹŻ, kterĂŠ na to nemajĂ extra tlaÄĂtko. K modulu IPW2200 je tĹeba tĂŠĹž podpora IEEE 802.11. TakĹže konfigurace jĂĄdra bude vypadat pĹibliĹžnÄ takto:

| + | |

| â | | + | |

| â | * Sekce networking

| + | |

| â | | + | |

| â | <pre>

| + | |

| â | <M> Generic IEEE 802.11 Networking Stack

| + | |

| â | [ ] Enable full debugging output | + | |

| â | <M> IEEE 802.11 WEP encryption (802.1x)

| + | |

| â | <M> IEEE 802.11i CCMP support

| + | |

| â | <M> IEEE 802.11i TKIP encryption

| + | |

| â | <M> Software MAC add-on to the IEEE 802.11 networking stack

| + | |

| â | </pre>

| + | |

| â | | + | |

| â | Sekce Device drivers/Network device support/Wireless lan:

| + | |

| â | | + | |

| â | <pre>

| + | |

| â | <M> Intel PRO/Wireless 2200BG and 2915ABG Network Connection

| + | |

| â | [*] Enable promiscuous mode | + | |

| â | [*] Enable QoS support

| + | |

| â | [ ] Enable full debugging output in IPW2200 module.

| + | |

| â | </pre>

| + | |

| â | | + | |

| â | '''NĂĄstroje'''

| + | |

| â | | + | |

| â | Budeme potĹebovat:

| + | |

| â | | + | |

| â | * wireless tools (http://www.hpl.hp.co.uk/personal/Jean_Tourrilhes/Linux/Tools.html)

| + | |

| â | * firmware (http://ipw2200.sourceforge.net/firmware.php)

| + | |

| â | * wpa suplikant

| + | |

| â | | + | |

| â | Po rozbalenĂ zkompilujeme wireless tools obvyklĂ˝m postupem:

| + | |

| â | | + | |

| â | <pre>

| + | |

| â | ./configure

| + | |

| â | make

| + | |

| â | make install

| + | |

| â | </pre>

| + | |

| â | | + | |

| â | a nainstalujeme firmware do patĹiÄnĂŠho adresĂĄĹe - v /etc/hotplug/firmware.agent vyhledej tento ĹĂĄdek:

| + | |

| â | | + | |

| â | <pre>

| + | |

| â | FIRMWARE_DIR=/usr/lib/hotplug/firmware

| + | |

| â | </pre>

| + | |

| â | | + | |

| â | Do tohoto adresĂĄĹe rozbal firmware:

| + | |

| â | | + | |

| â | <pre>

| + | |

| â | cd /usr/lib/hotplug/firmware

| + | |

| â | tar xzvf /cesta_kde_mam_stazene_soubory/ipw2200-fw-3.0.tgz

| + | |

| â | mv ipw2200-fw-3.0/* .

| + | |

| â | rm -r ipw2200-fw-3.0

| + | |

| â | </pre>

| + | |

| â | | + | |

| â | PoznĂĄmka: verze firmware se liĹĄĂ podle verze ovladaÄe. Pro jĂĄdra 2.6.17.x by mÄla fungovat verze firmware Ĺady 3.0 a pro starĹĄĂ jĂĄdra firmware 2.4. Syslog kdyĹžtak napovĂ, pokud to nebude ta sprĂĄvnĂĄ verze.

| + | |

| â | | + | |

| â | NynĂ zkompilujeme wpa_supplikant. RozbalĂme archĂv a vlezeme do nÄj. Pak staÄĂ jen:

| + | |

| â | | + | |

| â | <pre>

| + | |

| â | make

| + | |

| â | </pre>

| + | |

| â | | + | |

| â | a je hotovo. VzniklĂ˝ soubor wpa_supplicant mĹŻĹžeme nakopĂrovat do nÄjakĂŠho vhodnÄjĹĄĂho adresĂĄĹe, napĹ. /usr/bin.

| + | |

| â | | + | |

| â | | + | |

| â | | + | |

| â | === Kontrola funkce ovladaÄe a nĂĄstrojĹŻ ===

| + | |

| â | | + | |

| â | Pokud mĂĄte ovladaÄ nainstalovĂĄn jako modul, zadejte (jako root):

| + | |

| â | | + | |

| â | <pre>

| + | |

| â | modprobe ipw2200

| + | |

| â | </pre>

| + | |

| â | | + | |

| â | To by mÄlo staÄit a ostatnĂ moduly se dohrajĂ automaticky. Pokud mĂĄte ovladaÄ na pevno v jĂĄdĹe, pĹedchozĂ pĹĂkaz vynechte.

| + | |

| â | | + | |

| â | NynĂ se podĂvejte (jako root), jestli wireless tools vidĂ vaĹĄe bezdrĂĄtovĂŠ zaĹĂzenĂ:

| + | |

| â | | + | |

| â | <pre>

| + | |

| â | iwconfig

| + | |

| â | </pre>

| + | |

| â | | + | |

| â | vĂ˝sledek by mÄl bĂ˝t v tomto duchu:

| + | |

| â | | + | |

| â | <pre>

| + | |

| â | eth1 unassociated ESSID:off/any

| + | |

| â | Mode:Managed Channel=0 Access Point: 00:00:00:00:00:00

| + | |

| â | Bit Rate=0 kb/s Tx-Power=20 dBm Sensitivity=8/0

| + | |

| â | Retry limit:7 RTS thr:off Fragment thr:off

| + | |

| â | Encryption key:off

| + | |

| â | Power Management:off

| + | |

| â | Link Quality:0 Signal level:0 Noise level:0

| + | |

| â | Rx invalid nwid:0 Rx invalid crypt:0 Rx invalid frag:0

| + | |

| â | Tx excessive retries:0 Invalid misc:0 Missed beacon:0

| + | |

| â | </pre>

| + | |

| â | | + | |

| â | MĂsto eth1 tam mĹŻĹžete mĂt napĹĂklad wlan0. ZĂĄleŞà na pouĹžitĂŠm ovladaÄi.

| + | |

| â | Konfigurace:

| + | |

| â | | + | |

| â | Wpa suplikant pouĹžĂvĂĄ konfiguraÄnĂ soubor v textovĂŠm tvaru. Po rozbalenĂ se v adresĂĄĹi suplikantu nachĂĄzĂ soubor wpa_supplicant.conf, kterĂ˝ obsahuje popis jednotlivĂ˝ch konfiguraÄnĂch moĹžnostĂ. Toto je moĹžnĂŠ si prostudovat a na zĂĄkladÄ zĂskanĂ˝ch ĂşdajĹŻ provĂŠst konfiguraci, ale v naĹĄem pĹĂpadÄ postaÄĂ i nĂĄsledujĂcĂ ĹĂĄdky, kterĂŠ se vloŞà do vlastnĂho souboru, kterĂ˝ si pojmenujeme napĹĂklad /etc/mysupplicant.conf a jeho obsah je nĂĄsledujĂcĂ:

| + | |

| â | | + | |

| â | <pre>

| + | |

| â | eapol_version=1

| + | |

| â | ap_scan=1

| + | |

| â | fast_reauth=1

| + | |

| â | | + | |

| â | network={

| + | |

| â | ssid="SH"

| + | |

| â | proto=WPA

| + | |

| â | key_mgmt=WPA-EAP

| + | |

| â | identity=âmoje uĹživatelskĂŠ jmĂŠno"

| + | |

| â | password="moje heslo"

| + | |

| â | }

| + | |

| â | </pre>

| + | |

| â | | + | |

| â | UĹživatelskĂŠ jmĂŠno a heslo zĂskĂĄte z DUSPU (http://dusps.sh.cvut.cz/personal). NynĂ staÄĂ jen pustit suplikant:

| + | |

| â | | + | |

| â | <pre>

| + | |

| â | wpa_supplicant -Dwext -ieth1 -c/etc/mysupplicant.conf

| + | |

| â | </pre>

| + | |

| â | | + | |

| â | Parametr D volĂ pouĹžitĂ˝ ovladaÄ. V pĹĂpadÄ ipw2200 je podpora wpa zahrnuta pĹĂmo ve wireless extensions, kterĂŠ kaĹždĂ˝ ovladaÄ v nÄjakĂŠ mĂĹe podporuje. Parametr âiâ volĂ wifi zaĹĂzenĂ a parametr âcâ urÄuje jmĂŠno a cestu ke konfiguraÄnĂmu souboru. NynĂ se suplikant bude snaĹžit nakonfigurovat wifi zaĹĂzenĂ a vyhledat signĂĄl. Nejprve se podĂvĂĄme, co se dÄje na naĹĄem zaĹĂzenĂ. PĹĂkaz iwconfig nĂĄm ukĂĄĹže, zda je naĹĄe zaĹĂzenĂ asociovanĂŠ s druhou stranou, tj. s pĹĂstupovĂ˝m bodem. Pokud ano, uvidĂte rovnou sĂlu signĂĄlu (buÄto jako napĹ. 47/100 nebo v dBm). Zkontrolujte si, jestli je ve vĂ˝pisu ESSID nastaveno na âSHâ. NynĂ jsme asociovĂĄnĂ a probĂhĂĄ autentizace. VĹĄechny tyto operace se dozvĂte na pĹĂkazovĂŠ ĹĂĄdce, kde jste spustili suplikant:

| + | |

| â | | + | |

| â | <pre>

| + | |

| â | root@chytrousek:/var/src/wpa_supplicant-0.5.3# ./wpa_supplicant -Dwext -i eth1 -c silk2_supplicant.conf

| + | |

| â | Trying to associate with 00:15:c7:ff:b4:f0 (SSID='SH' freq=0 MHz)

| + | |

| â | Associated with 00:15:c7:ff:b4:f0

| + | |

| â | CTRL-EVENT-EAP-STARTED EAP authentication started

| + | |

| â | CTRL-EVENT-EAP-METHOD EAP vendor 0 method 25 (PEAP) selected

| + | |

| â | EAP-MSCHAPV2: Authentication succeeded

| + | |

| â | EAP-TLV: TLV Result - Success - EAP-TLV/Phase2 Completed

| + | |

| â | CTRL-EVENT-EAP-SUCCESS EAP authentication completed successfully

| + | |

| â | WPA: Key negotiation completed with 00:15:c7:ff:b4:f0 [PTK=TKIP GTK=TKIP]

| + | |

| â | CTRL-EVENT-CONNECTED - Connection to 00:15:c7:ff:b4:f0 completed (auth)

| + | |

| â | </pre>

| + | |

| â | | + | |

| â | Jak je vidÄt, autentizace probÄhla ĂşspÄĹĄnÄ a jsme pĹipojeni. Pro vlastnĂ sĂĹĽovĂĄnĂ si ale musĂme nastavit IP adresu a brĂĄnu. To za nĂĄs obstarĂĄ DHCP. SpustĂme tedy dhcp klienta:

| + | |

| â | | + | |

| â | <pre>

| + | |

| â | ./dhclient eth1

| + | |

| â | </pre>

| + | |

| â | | + | |

| â | MĂsto eth1 zadejte vaĹĄe Wifi zaĹĂzenĂ. Dhclient by mÄl nastavit vĹĄe potĹebnĂŠ, nebo informovat, Ĺže je nastavenĂ nepovedlo. V tomto pĹĂpadÄ dejte vÄdÄt sprĂĄvci projektu. Funguje tĂŠĹž ruÄnĂ nastavenĂ na zĂĄkladÄ informacĂ na adrese http://wifi.sh.cvut.cz/?page=faq.

| + | |

| â | | + | |

| â | ToĹĽ vĹĄe. VeselĂŠ sĂĹĽovĂĄnĂ.

| + | |

| â | | + | |

| â | ===Zdroje informacĂ===

| + | |

| â | | + | |

| â | http://www.tldp.org/HOWTO/html_single/8021X-HOWTO/

| + | |

| â | | + | |

| â | == Troubleshooting ==

| + | |

| â | | + | |

| â | === Nejde autentizace ===

| + | |

| â | | + | |

| â | <pre>

| + | |

| â | root@chytrousek:/var/src/wpa_supplicant-0.5.3# ./wpa_supplicant -Dwext -i eth1 -c silk2_supplicant.conf

| + | |

| â | Trying to associate with 00:15:c7:ff:b4:f0 (SSID='SH' freq=0 MHz)

| + | |

| â | Associated with 00:15:c7:ff:b4:f0

| + | |

| â | CTRL-EVENT-EAP-STARTED EAP authentication started

| + | |

| â | CTRL-EVENT-EAP-METHOD EAP vendor 0 method 25 (PEAP) selected

| + | |

| â | EAP-TLV: TLV Result - Failure

| + | |

| â | CTRL-EVENT-EAP-FAILURE EAP authentication failed

| + | |

| â | CTRL-EVENT-DISCONNECTED - Disconnect event - remove keys

| + | |

| â | CTRL-EVENT-DISCONNECTED - Disconnect event - remove keys

| + | |

| â | </pre>

| + | |

| â | | + | |

| â | PĹĂÄinou je ĹĄpatnĂŠ uĹživatelskĂŠ jmĂŠno nebo heslo nebo MAC adresa. Zkontrolujte si, zda zadanĂŠ Ăşdaje souhlasĂ s DUSPSem a ujistÄte se, Ĺže mĂĄte danou MAC adresu zaregistrovanou v oblasti âwifiâ v sĂti klubu Silicon Hill. Tj. na zmiĹovanĂŠ strĂĄnce by mÄl bĂ˝t vidÄt zĂĄznam, kterĂ˝ zaÄĂnĂĄ napĹĂklad takto:

| + | |

| â | | + | |

| â | <pre>

| + | |

| â | chytrousek.wifi.nat WiFi 172.16....

| + | |

| â | </pre>

| + | |

| â | | + | |

| â | === Nejde asociace s pĹĂstupovĂ˝m bodem ===

| + | |

| â | | + | |

| â | NenĂ vidÄt sĂla signĂĄlu ve vĂ˝pisu pĹĂkazu iwconfig, wpa suplikant se snaŞà bezĂşspÄĹĄnÄ spojit.

| + | |

| â | | + | |

| â | NejspĂĹĄe mĂĄte slabĂ˝ signĂĄl. Odstup uĹžiteÄnĂŠho signĂĄlu od ĹĄumu by mÄl bĂ˝t minimĂĄlnÄ 7dBm (mÄĹeno experimentĂĄlnÄ). Suplikant se pokouĹĄĂ pĹipojovat stĂĄle znova a znova, proto se zkuste pĹesunout o kus dĂĄl, nebo pokud pouĹžĂvĂĄte antĂŠnu, tak zmÄnit jejĂ pozici Äi natoÄenĂ.

| + | |

| â | | + | |

| â | | + | |

| â | == JakĂŠ jsou ip rozsahy a nastavenĂ pro sĂĹĽ wifi? ==

| + | |

| â | | + | |

| â | | + | |

| â | 172.16.200.0/24 - rozsah pro sĂĹĽ SH-Free, omezenĂĄ jen na web klubu SH

| + | |

| â | | + | |

| â | GW: 172.16.200.1

| + | |

| â | | + | |

| â | MASK: 255.255.255.0

| + | |

| â | | + | |

| â | DNS1: 147.32.127.240

| + | |

| â | | + | |

| â | DNS2: 147.32.127.241

| + | |

| â | | + | |

| â | Vlan: 300

| + | |

| â | | + | |

| â | | + | |

| â | 172.16.201.0/24 - rozsah pro sĂĹĽ SH, kterĂĄ je urÄena registrovanĂ˝m ÄlenĹŻm klubu SH

| + | |

| â | | + | |

| â | GW: 172.16.201.1

| + | |

| â | | + | |

| â | MASK: 255.255.255.0

| + | |

| â | | + | |

| â | DNS1: 147.32.127.240

| + | |

| â | | + | |

| â | DNS2: 147.32.127.241

| + | |

| â | | + | |

| â | Vlan: 301

| + | |

| â | | + | |

| â | ==MAC adresy APÄek==

| + | |

| â | | + | |

| â | Pokud budete chtĂt vÄdÄt, k jakĂŠmu jste se pĹipojili, zde je seznam MAC adres:

| + | |

| â | | + | |

| â | {|

| + | |

| â | |'''<Blok><reĹžim>'''||'''MAC'''

| + | |

| â | |-

| + | |

| â | |7g|| 0015.c7ff.7ba0

| + | |

| â | |-

| + | |

| â | |7a|| 0016.9c03.7ba0

| + | |

| â | |-

| + | |

| â | |5g|| 0015.c7ff.b560

| + | |

| â | |-

| + | |

| â | |5a|| 0016.9c03.b560

| + | |

| â | |-

| + | |

| â | |11g|| 0015.c7ff.b4f0

| + | |

| â | |-

| + | |

| â | |11a|| 0016.9c03.b4f0

| + | |

| â | |}

| + | |

| â | | + | |

| â | | + | |

| â | =Dokumentace=

| + | |

| â | | + | |

| â | ==UmĂstÄnĂ jednotlivĂ˝ch AP:==

| + | |

| â | | + | |

| â | AP03 - Loc:50° 4' 48.57" N, 14° 23' 31.42" E (severo-zapadnĂ roh vĂ˝klenku bloku3)

| + | |

| â | AP05 - Loc:50° 4' 46.76" N, 14° 23' 26.31" E (jiĹžnĂ ÄĂĄst stĹechy)

| + | |

| â | AP07 - Loc:50° 4' 46.79" N, 14° 23' 35.14" E (jiĹžnĂ ÄĂĄst stĹechy)

| + | |

| â | AP11 - Loc:50° 4' 48.15" N, 14° 23' 37.97" E (severo-zapadnĂ roh vĂ˝klenku bloku11)

| + | |

| â | | + | |

| â | ==Typ pĹĂstupovĂŠho bodu (AP)==

| + | |

| â | | + | |

| â | Cisco Aironet 1242AG Radio access point.

| + | |

| â | | + | |

| â | === Podpora a zakladnĂ charakteristika:===

| + | |

| â | | + | |

| â | normy wifi: 802.11b a 802.11g (2.4Ghz), 802.11a (5Ghz)

| + | |

| â | EEE 802.3af Power over Ethernet (PoE)

| + | |

| â | Lightweight Access Point Protocol (LWAPP)

| + | |

| â | Cisco Unified Wireless Network

| + | |

| â | spatna kompatibilita s 802.11b clientmi

| + | |

| â | 802.11i, Wi-Fi Protected Access 2 (WPA2), WPA, Extensible Authentication Protocol (EAP) types

| + | |

| â | certifications support IEEE 802.1X, Temporal Key Integrity Protocol (TKIP), Advanced Encryption Standard (AES)

| + | |

| â | rezimy: access point, repeater, root bridge, non-root bridge, workgroup bridge

| + | |

| â | 1.3 KonfigurĂĄcia prĂstupovĂŠho bodu (AP)

| + | |

| â | PrĂklad konfigurĂĄcie cisco AP: cisco-ap.txt

| + | |

| â | | + | |

| â | ==NatoÄenĂ antĂŠn==

| + | |

| â | | + | |

| â | AntĂŠny budu natocenĂŠ vĹždy proti sobÄ tak, aby pokrĂ˝valy opaÄnou ÄĂĄst prostoru mezi bloky.

| + | |

| â | | + | |

| â | HorizontalnĂ natoÄenĂ jednotlivĂ˝ch antĂŠn (os Ăşhlu vyzaĹujĂcĂho signĂĄl z danĂŠ antĂŠny):

| + | |

| â | | + | |

| â | ANT03 - S (Azimut 0)

| + | |

| â | ANT05 - J (Azimut 180)

| + | |

| â | ANT07 - S (Azimut 150-160)

| + | |

| â | ANT11 - J (Azimut 220-230)

| + | |

| â | | + | |

| â | | + | |

| â | Azimuty:

| + | |

| â | | + | |

| â | [[Soubor:wifi_doc1.png]]

| + | |

| â | | + | |

| â | | + | |

| â | Osa Ăşhlu vyzaĹujĂcĂ ve vertikĂĄlnĂm smÄru bude smÄĹovat vĹždy do prvnĂ tĹetiny pokrĂ˝vanĂŠho ĂşzemĂ danou antĂŠnou (prvnĂ tĹetina je ta najbliŞťà k poloze antĂŠny).

| + | |

| â | | + | |

| â | Mapka ukazujĂcĂ rozmĂstÄnĂ AP a horizontĂĄlnĂ natoÄenĂ antĂŠn, vÄetnÄ Ăşhlu pokrytĂ:

| + | |

| â | | + | |

| â | [[Soubor:wifi_doc2.png]]

| + | |

| â | | + | |

| â | | + | |

| â | ==Typ pouĹžitĂ˝ch antĂŠn==

| + | |

| â | | + | |

| â | ===5.0Ghz===

| + | |

| â | | + | |

| â | Pro 5.0Ghz sĂĹĽ, bude pouĹžita sektorovĂĄ antĂŠna: VECTOR V-PRO 5GHz 18dBi 6/90

| + | |

| â | | + | |

| â | | + | |

| â | ZĂĄkladnĂ vlastnosti:

| + | |

| â | | + | |

| â | * Model BP-50VRV-18-90

| + | |

| â | * Gain 18 dBi

| + | |

| â | * Operating frequency 5.10 - 5.875 GHz

| + | |

| â | * Vertical beam width 6 degrees

| + | |

| â | * Horizontal beam width 90 degrees

| + | |

| â | * Impedance 50 Ohm

| + | |

| â | * Connector N (f) socket

| + | |

| â | * VSWR 1.4

| + | |

| â | * Dimensions 740 / 120 / 60 mm

| + | |

| â | * Weight 1.9 kg

| + | |

| â | * Backward radiation -25 dBi

| + | |

| â | * Polarization horizontal

| + | |

| â | | + | |

| â | [[Soubor:wifi_doc3.jpg]]

| + | |

| â |

| + | |

| â | ===2.4Ghz===

| + | |

| â | | + | |

| â | Pro 2.4Ghz sĂĹĽ, bude pouĹžita sektorovĂĄ antĂŠna: VECTOR XP 22dBi 2,4GHz

| + | |

| â | | + | |

| â | ZĂĄkladnĂ vlastnosti:

| + | |

| â | | + | |

| â | * Model BP-24VR-22

| + | |

| â | * Gain 22 dBi

| + | |

| â | * Operating frequency 2.4 - 2.5 GHz

| + | |

| â | * Vertical beam width 3 degrees

| + | |

| â | * Horizontal beam width 120 degrees

| + | |

| â | * Impedance 50 Ohm

| + | |

| â | * Connector N (f) socket

| + | |

| â | * VSWR 1.2

| + | |

| â | * Dimensions 1450 / 100 / 50 mm

| + | |

| â | * Weight 3.7 kg

| + | |

| â | * Backward radiation -30 dBi

| + | |

| â | * Polarization horizontal

| + | |

| â | * Standard Full compatibility with IEEE 802.11x

| + | |

| â |

| + | |

| â | [[Soubor:wifi_doc4.jpg]]

| + | |

| â | | + | |

| â | ==RozloĹženĂ frekvencĂ (kanĂĄlĹŻ)==

| + | |

| â | | + | |

| â | Pro 5.0Ghz sĂĹĽ:

| + | |

| â | | + | |

| â | * AP03 - channel ??

| + | |

| â | * AP05 - channel ??

| + | |

| â | * AP07 - channel ??

| + | |

| â | * AP11 - channel ??

| + | |

| â | | + | |

| â | Pro 2.4Ghz sĂĹĽ:

| + | |

| â | | + | |

| â | * AP03 - channel 9

| + | |

| â | * AP05 - channel 05

| + | |

| â | * AP07 - channel 01

| + | |

| â | * AP11 - channel 13

| + | |

| â | | + | |

| â | | + | |

| â | ==ZapojenĂ do pevnĂŠ sĂtÄ SH==

| + | |

| â | | + | |

| â | Varianta A: L2 Roaming - ??

| + | |

| â | | + | |

| â | Varianta B: L3 Roaming - ??

| + | |

| â | | + | |

| â | ==ZabezpeÄenĂ a pĹihlaĹĄovĂĄnĂ uĹživatelĹŻ==

| + | |

| â | | + | |

| â | ===PEAP===

| + | |

| â | | + | |

| â | Pronounced .peep. and short for Protected Extensible Authentication Protocol, a protocol developed jointly by Microsoft, RSA Security and Cisco for transmitting authentication data, including passwords, over 802.11 wireless networks.

| + | |

| â | | + | |

| â | | + | |

| â | PEAP authenticates wireless LAN clients using only server-side digital certificates by creating an encrypted SSL/TLS tunnel between the client and the authentication server. The tunnel then protects the subsequent user authentication exchange.

| + | |

| â | | + | |

| â | | + | |

| â | PEAP with MS-CHAP v2 Operation:

| + | |

| â | | + | |

| â | | + | |

| â | The PEAP authentication process occurs in two parts. The first part is the use of EAP and the PEAP EAP type to create an encrypted TLS channel. The second part is the use of EAP and a different EAP type to authenticate network access. This section examines PEAP with MS-CHAP v2 operation, using as an example, a wireless client that attempts to authenticate to a wireless access point (AP) that uses a RADIUS server for authentication and authorization.

| + | |

| â | | + | |

| â | [[Soubor:wifi_doc5.gif]]

| + | |

| â | | + | |

| â | '''PEAP Part 1-Creating the TLS Channel:'''

| + | |

| â | | + | |

| â | * After creating the logical link, the wireless AP sends an EAP-Request/Identity message to the wireless client.

| + | |

| â | * The wireless client responds with an EAP-Response/Identity message that contains the identity (user or computer name) of the wireless client.

| + | |

| â | * The EAP-Response/Identity message is sent by the wireless AP to the RADIUS server. From this point on, the logical communication occurs between the RADIUS server and the wireless client, using the wireless AP as a pass-through device.

| + | |

| â | * The RADIUS server sends an EAP-Request/Start PEAP message to the wireless client.

| + | |

| â | * The wireless client and the RADIUS server exchange a series of TLS messages through which the cipher suite for the TLS channel is negotiated and the RADIUS server sends a certificate chain to the wireless client for authentication.

| + | |

| â | * At the end of the PEAP negotiation, the RADIUS server has authenticated itself to the wireless client. Both nodes have determined mutual encryption and signing keys (using public key cryptography, not passwords) for the TLS channel.

| + | |

| â | | + | |

| â | | + | |

| â | '''PEAP Part 2-Authenticating With MS-CHAP v2:'''

| + | |

| â | | + | |

| â | | + | |

| â | * The RADIUS server sends an EAP-Request/Identity message.

| + | |

| â | * The wireless client responds with an EAP-Response/Identity message that contains the identity (user or computer name) of the wireless client.

| + | |

| â | * The RADIUS server sends an EAP-Request/EAP-MS-CHAP-V2 Challenge message that contains a challenge string.

| + | |

| â | * The wireless client responds with an EAP-Response/EAP-MS-CHAP-V2 Response message that contains both the response to the RADIUS server challenge string and a challenge string for the RADIUS server.

| + | |

| â | * The RADIUS server sends an EAP-Request/EAP-MS-CHAP-V2 Success message, which indicates that the wireless client response was correct and contains the response to the wireless client challenge string.

| + | |

| â | * The wireless client responds with an EAP-Response/EAP-MS-CHAP-V2 Ack message, indicating that the RADIUS server response was correct.

| + | |

| â | * The RADIUS server sends an EAP-Success message.

| + | |

| â | | + | |

| â | ==RĂĄdius server a jeho nastavenĂ==

| + | |

| â | | + | |

| â | Na serveru jsou privatnĂ/veĹejnĂ˝ certifikĂĄt, ROOT CA, kterĂŠ slouŞà k zabezpeÄenĂ komunikace. Na klientskĂŠm poÄĂtaÄi se pouĹžije WPA2 - TKIP

| + | |

| â | | + | |

| â | | + | |

| â | * porty: 1814, 1813

| + | |

| â | * max. pocet requestov 1024

| + | |

| â | * cleanup-delay 5 sekund

| + | |

| â | * snmp zapnute

| + | |

| â | * request-proxy zapnute

| + | |

| â | * autorizace: EAP-MSCHAP v2

| + | |

| â | * autentifikacia: EAP-MSCHAP v2

| + | |

| â | * Microsoft Chap autentification:

| + | |

| â | :* authentification-type=MS-CHAP

| + | |

| â | :* MS-MPPE-Recv-Key/MS-MPPE-Send-Key

| + | |

| â | :* vyzadovana enkrypcia (128bit)

| + | |

| â | * EAP typu PEAP:

| + | |

| â | :* PEAP typ MSCHAP v2

| + | |

| â | :* TLS:

| + | |

| â | ::* private key password

| + | |

| â | ::* private key

| + | |

| â | ::* certificate

| + | |

| â | ::* ROOT CA list

| + | |

| â | ::* Radius Client:

| + | |

| â | * nastavene IP adresy CISCO AP

| + | |

| â | :* zabezpecenĂ pomocĂ secret

| + | |

| â | :* ZprĂĄvy na server jsou logovanĂŠ v /var/log/radius.log.

| + | |

| â | * ZaznamenĂĄvĂĄ se:

| + | |

| â | :* full user name atributy

| + | |

| â | :* authentifikacne requesty/reply

| + | |

| â | :* proxy logy

| + | |

| â | :* ĹĄpatnÄ zadanĂĄ hesla

| + | |

| â | * v username/password mĹŻĹžou bĂ˝t mezery

| + | |

| â | * proces radius bÄŞà jako user/group radius/radius

| + | |

| â | * autorizace/autentifikae se ovÄĹuje v MySQL databazi

| + | |

| â | * databaze radius MySQL se sklĂĄdĂĄ z 8 tabulek

| + | |

| â | :* radacct

| + | |

| â | :* radpostauth

| + | |

| â | :* radcheck

| + | |

| â | :* radreply

| + | |

| â | :* radgroupcheck

| + | |

| â | :* radgropreply

| + | |

| â | :* usergroup

| + | |

| â | :* NAS

| + | |

| â | * kaĹždĂ˝ user je v urÄitĂŠ skupinÄ (kterĂĄ mĹŻĹže mĂt urcitĂĄ prĂĄva/omezenĂ)

| + | |

| â | | + | |

| â | *UĹživatelskĂŠ skupiny:

| + | |

| â | | + | |

| â | ???

| + | |

| â | | + | |

| â | kaĹždĂ˝ uĹživatel mĂĄ svĹŻj: user-name, password, mac-address. Tyto Ăşdaje jsou importovanĂŠ z databĂĄze DUSPS

| + | |

| â | | + | |

| â | | + | |

| â | == Synchronizace s hlavnĂ databĂĄzĂ DUSPS ==

| + | |

| â | ¨

| + | |

| â | ???

| + | |

| â | | + | |

| â | ==DalĹĄi pouĹžitĂ˝ hardware==

| + | |

| â | | + | |

| â | StoŞår 2m 35 pevnĂ˝ Ăşchyt:

| + | |

| â | | + | |

| â | * Výťka 2000mm

| + | |

| â | * prĹŻmÄr 34mm

| + | |

| â | * dva pevnÄ navaĹenĂŠ Ăşchyty odsazenĂŠ 70mm od zdi

| + | |

| â | * PovrchovÄ upraveno galvanickĂ˝m zinkem

| + | |

| â | | + | |

| â | [[Soubor:wifi_doc6.jpg]]

| + | |

| â | | + | |

| â | N male clamp typ RG213

| + | |

| â | | + | |

| â | [[Soubor:wifi_doc7.jpg]]

| + | |

| â | | + | |

| â | | + | |

| â | KoaxiĂĄlnĂ kabel o prĹŻmÄru 10,3mm 50ohm:

| + | |

| â | | + | |

| â | * VnitĹnĂ vodiÄ 2,62mm Cu

| + | |

| â | * Max.Ăştlum (dB/100m)

| + | |

| â | * 50MHz 2,7

| + | |

| â | * 100MHz 3,9

| + | |

| â | * 200MHz 5,7

| + | |

| â | * 500MHz 9,6

| + | |

| â | * 800MHz 12,3

| + | |

| â | * 1000MHz 13,9

| + | |

| â | * 1750MHz 19,4

| + | |

| â | * 2000MHz 21,2

| + | |

| â | * 2400MHz 23,2

| + | |

| â | | + | |

| â | OstatnĂ ĹĄrouby a Ăşchyty

| + | |

| â | | + | |

| â | [[Soubor:wifi_doc8.jpg]]

| + | |

| â | | + | |

| â | | + | |

| â | = RozpoÄet =

| + | |

| â | | + | |

| â | {| border=1 bgcolor=#ffffffff

| + | |

| â | |-

| + | |

| â | ! Id: || Popis: || Cena/ks: || Ks: || CelkovĂĄ cena || CelkovĂĄ cena + DPH 19%:

| + | |

| â | |-

| + | |

| â | | AIR-AP1242AG-E-K9 || Access Point || 13086 || 4 || 52344 || 62289.36

| + | |

| â | |-

| + | |

| â | | Vector V-PRO 5GHz 18dBi 6/90 || Antena || 3536 || 4 || 14144 || 16831.36

| + | |

| â | |-

| + | |

| â | | Vector XP 22dBi 2,4GHz || Antena || 3897 || 4 || 15588 || 18549.72

| + | |

| â | |-

| + | |

| â | | Stozar 2m 35 || Stozar || 442 || 8 || 3536 || 4207.84

| + | |

| â | |-

| + | |

| â | | Koax H1000 PE 50 ohm 10,03mm || Kabel || 39 || 45 || 1755 || 2088.45

| + | |

| â | |-

| + | |

| â | | N male clamp typ RG213 || Konektor || 40 || 18 || 720 || 857

| + | |

| â | |-

| + | |

| â | | Saltek ZX 2.4 || Bleskojistka || 2640 || 4 || 10560 || 12566.4

| + | |

| â | |-

| + | |

| â | | Saltek ZX 2.4 || Bleskojistka || 2640 || 4 || 10560 || 12566.4

| + | |

| â | |-

| + | |

| â | | AIR-PWRINJ3 || Power Injector || 856 || 4 || 3424 || 4074.56

| + | |

| â | |-

| + | |

| â | | AP1242 4roky || Zaruka || 375 || 16 || 6000 || 7140

| + | |

| â | |-

| + | |

| â | | S83015 Spacial 3D 300/200/150 || Krabice || 940 || 4 || 3760 || 4474.4

| + | |

| â | |-

| + | |

| â | | S51332 klic 1242E || ZĂĄmek || 72 || 4 || 228 || 342.72

| + | |

| â | |-

| + | |

| â | | Rezerva || Rezerva || 4000 || 1 || 4000 || 4760

| + | |

| â | |-

| + | |

| â | |}

| + | |

| â | | + | |

| â | | + | |

| â | | + | |

| â | = ZĂĄvÄreÄnĂŠ zhodnocenĂ projektu WiFi =

| + | |

| â | | + | |

| â | ==Kvalita signĂĄlu==

| + | |

| â | Po pĹedbÄĹžnĂŠm mÄĹenĂ signĂĄlu z AP 05, 07, 011 se zjistilo, Ĺže ĂşroveĹ a kvalita je daloeko lepĹĄĂ, neĹž se oÄekĂĄvalo. SignĂĄl dosahuje na mĂsta, kde se s nĂm pĹŻvodnÄ nepoÄĂtalo. ProstĹednictvĂm 5.0Ghz sĂtÄ je moĹžno bezproblĂŠmovÄ sledovat multicast televize. ProblĂŠm s 5.0Ghz signalom nastĂĄvĂĄ v okoli "klecĂ" ktorĂŠ jsou okolo novÄ postavenĂ˝ch hĹiĹĄĹĽ. StĂnĂ 5.0Ghz signĂĄl. V pĹŻvodnĂm plĂĄnu bylo umĂstÄnĂ antĂŠn do výťky 2-3 poschodĂ bloku. Toto ĹeĹĄenĂ by pravdÄpodobnÄ vedlo k ĂşplnĂŠmu zablokovĂĄnĂ 5.0Ghz signĂĄlu, proto jsme plĂĄn zmÄnili a postavili antĂŠny na stĹechu, coĹž mĂĄ i praktickĂŠ vĂ˝hody. ZpoÄĂĄtku jsme se taktĂŠĹž obĂĄvali malĂŠho vertikĂĄlnĂho vyzaĹovacĂho Ăşhlu antĂŠn, coĹž se nakonec ujĂĄzalo jako vĂ˝hoda. SignĂĄl je koncentrovanĂ˝ do malĂŠ vertikalnĂ plochy a vyuĹžĂvĂĄ se schopnosti odrazu signĂĄlu. TĂm se docĂlila daleko lepťà §uroveĹ pokrytĂ, neĹž pĹi pouĹžitĂ antĂŠn s vÄtĹĄĂm vyzaĹovacĂm vertikalnĂm Ăşhlem, ktorĂŠ jsme testovali.

| + | |

| â | | + | |

| â | | + | |

| â | ==AP05==

| + | |

| â | SignĂĄl dosahuje mezi bloky 01-02, 02-03, 04-08 a dokonce je moĹžnost pĹipojit se i na jednĂŠ stranÄ bloku 09. SignĂĄl z tohoto AP pokrĂ˝vĂĄ interiĂŠr bloku 01, vĹĄechny chodby bloku 02 a 90% chodeb bloku 03, je ho moĹžnĂŠ zachytit na zĂĄpadnĂ stranÄ bloku 08. KdyĹž sa signĂĄl odraŞà od plechovĂŠ stÄny bloku 02, je ho moĹžnĂŠ kvalitne zachytit i mezi blokem 05 a 06 s ÄĂmĹž se zezaÄĂĄtku moc nepoÄitalo - pĹŻvodnÄ se plĂĄnovalo, Ĺže tuto ÄĂĄst vykryje AP z bloku 03.

| + | |

| â | | + | |

| â | | + | |

| â | ==AP07==

| + | |

| â | SignĂĄl dosahuje mezi bloku 02-03, 04-08, 09-10 kryje velkou ÄĂĄst zĂĄpadnĂ stÄny bloku 11. SignĂĄl je moĹžnĂŠ zachytit v restauraci strahovskĂŠ menzy. TaktĂŠĹž sa signĂĄl odråŞà od bloku 04, je tedy moĹžnĂŠ pĹipojit se do sĂtÄ ze zahrĂĄdky pod blokem07 a z oblasti pĹed B-marketem. PokrytĂ interiĂŠrĹŻ z tohoto AP jeĹĄtÄ nebylo zmÄĹenĂŠ.

| + | |

| â | | + | |

| â | | + | |

| â | ==AP11==

| + | |

| â | Toto AP je svou polohou strategickĂŠ. PokrĂ˝va prakticky celou ÄĂĄst oblasti mezi bloky - parkoviĹĄtÄ a hĹiĹĄtÄ. VykrĂ˝vĂĄ oblast mezi blokem 09-10, 08-09. SignĂĄl dosahuje na prevĂĄĹžnou ÄĂĄst vychodnĂ stÄny bloku 07. PokrytĂ interierĹŻ nebylo taktĂŠĹž zmÄĹeno.

| + | |

| â | | + | |

| â | | + | |

| â | ==Roaming==

| + | |

| â | Po douhĂŠ diskuzi jsme upĹednostnili roaming na L2 Ăşrovni, kterĂ˝ Äasem upravĂme na L3. VĹĄechny AP jsou zapojenĂŠ do jednĂŠ Vlany ukonÄenĂŠ na portech danĂŠho patrovĂŠho pĹepĂnaÄe. Z praktickĂ˝ch mÄĹanĂ je pĹechod mezi jednotlivĂ˝mi AP nepozorovatelnĂ˝. PĹeroamovanĂ na jinĂŠ AP trvĂĄ prĹŻmÄrnÄ 80ms, zĂĄleŞà na Ăşrovni signĂĄlu.

| + | |

| â | | + | |

| â | =SponzoĹi=

| + | |

| â | | + | |

| â | [[Soubor:Wifi_sponzor1.gif]]

| + | |

| â | | + | |

| â | [http://www.saltek.biz/cze/ web SALTEK]

| + | |

Nejprve se zaregistrujte u svĂŠho registrĂĄtora - zadĂĄte mu MAC adresu svĂŠho zaĹĂzenĂ, kterĂŠ chcete pĹipojit k wifi!

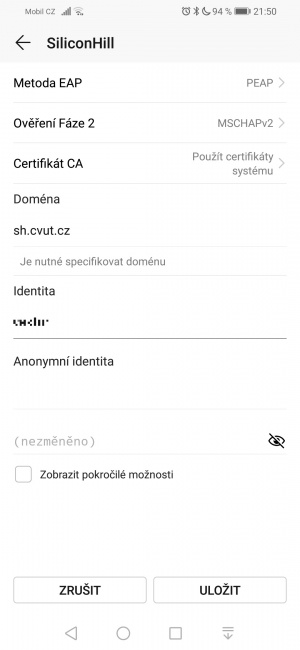

Nastavte Metoda EAP na PEAP, OvÄĹenĂ PHASE 2 na MSCHAPV2, vyplĹte jmĂŠno (Identita) a heslo, kterĂŠ je stejnĂŠ jako do IS.sh.cvut.

PĹed pĹipojenĂm je jeĹĄtÄ nutnĂŠ vyplnit pole CertifikĂĄt CA, existujĂ 3 moĹžnosti:

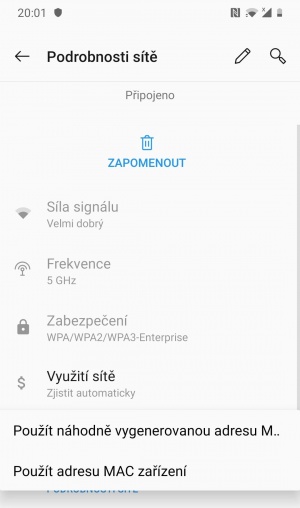

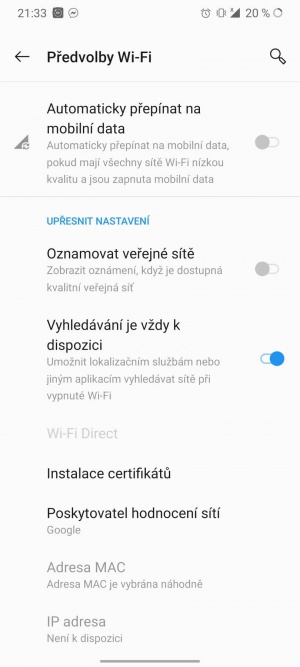

Android 10 mĂĄ defaultnÄ nastavenou randomizaci MAC adres (jako Windows 10). Podle vĹĄeho tato moĹžnost jde zapnout i u Android 9 v developer mĂłdu. PĹi zjiĹĄĹĽovĂĄnĂ MAC bez pĹipojenĂ k wifi zaĹĂzenĂ udĂĄvĂĄ, Ĺže MAC bude vybrĂĄna nĂĄhodnÄ. PĹi pĹipojenĂ pak dle nastavenĂ, vÄtĹĄinou tedy nÄjakou nĂĄhodnÄ vygenerovanou. DobrĂŠ je, Ĺže randomizace jde vypnout/zapnout pro kaĹždou sĂĹĽ zvlĂĄĹĄĹĽ.

Pro zjiĹĄtÄnĂ MAC zaĹĂzenĂ je potĹeba ho pĹipojit k nÄjakĂŠ sĂti (napĹ. SH_registrace) a nĂĄslednÄ v nastavenĂ danĂŠ sĂtÄ vybrat "PouĹžĂt MAC zaĹĂzenĂ". NĂĄslednÄ zobrazovanĂĄ MAC je jiĹž ta, co je potĹeba zaregistrovat v ISu.

NynĂ lze jiĹž zaĹĂzenĂ pĹipojit k sĂti SiliconHill. Je vĹĄak potĹeba randomizaci MAC vypnout i pro tuto sĂĹĽ.

Pro Wicd je nutnĂŠ pĹidat encryption template pro wpa_supplicant, protoĹže ve standardnĂm nastavenĂ nenĂ template pro WPA2 se ĹĄifrovĂĄnĂm AES.

NejdĹĂve musĂte najĂt, kde jsou ve vaĹĄem systĂŠmu uloĹženy templaty Wicd. V Gentoo/Archu jsou v adresĂĄĹi /etc/wicd/encryption/templates.

Do souboru /etc/wicd/encryption/templates/peap-aes (mĹŻĹžete si ho pojmenovat jinak) uloĹžĂte nĂĄsledujĂcĂ text:

NynĂ pĹidĂĄte nĂĄzev souboru s templatem do seznamu aktivnĂch templatĹŻ, tedy "peap-aes" do /etc/wicd/encryption/templates/active, a zrestartujete Wicd dĂŠmona.

Nakonec uĹž pouĹžijete svĂŠho oblĂbenĂŠho Wicd klienta a nakonfigurujete SH sĂĹĽ. Identity (Username) a heslo je stejnĂŠ jako do is.sh.cvut.cz a certifikĂĄt by mÄl bĂ˝t AddTrust_External_Root.pem, musĂte zadat celou cestu k souboru s certifikĂĄtem (v Gentoo/Archu je to /etc/ssl/certs/AddTrust_External_Root.pem).

A teÄ uĹž nezbĂ˝vĂĄ nic jinĂŠho, neĹž se pĹipojit k sĂti.

K 17. 3. 2019 nenĂ web funkÄnĂ.

K 17. 3. 2019 nenĂ ani jeden z webĹŻ funkÄnĂ.