Wifi

Changelog

- 28.09.2006 - Na adrese http://mediawiki.sh.cvut.cz/Wifi sa mozte podelit o vysledky z testovania

- 28.09.2006 - Na stranky projektu pridan navod na nastaveni v linuxe

- 05.09.2006 - Testujte s nami WiFi. Prihlasit sa mozte emailom na wifi@lists.sh.cvut.cz

- 09.06.2006 - Stranky doplnene o dalsie informacie - zaverecne zhodnotenie projektu

- 07.06.2006 - Odklat spustenia wifi - dovodom je pokazeny autorizacny server (radius)

- 05.06.2006 - Nainstalovane a spustene AP na bloku 11

- 18.05.2006 - Nainstalovane a spustene AP na bloku 7

- 15.05.2006 - Nainstalovane a spustene AP na bloku 5

- 09.05.2006 - Namontovane 5.0Ghz anteny na strechach blokov

- 01.05.2006 - Projet wifi sa oneskori o 10dni

- 21.04.2006 - Namontovane stojany a 2.4Ghz anteny na strechach blokov

- 29.03.2006 - Predstavenstvo SH schvรกlilo rozpoฤet projektu wifi

Pokrytรญ

| Mรญsto | Viditelnost | Pลipojenรญ | Rychlost stahovรกnรญ (kB/s) | Datum mฤลenรญ | Mฤลil |

| Menza | AP7g | 1Mbit | ap7g:50-200 | 27.9.2006 | SiLK |

| Laviฤky mezi bl3 a bl4 | AP7ag,AP11a | 24Mbit | ap7g:650 | 27.9.2006 | SiLK |

| Recepce a vrรกtnice bl.2 | AP5g | 11Mbit | 650 | ||

| Fatelier, 2.mezipatro bl. 6 | n/a | 0Mbit | n/a | 27.9.2006 | WarLord |

FAQ

Registrace (pro registrรกtory)

Je nutnรฉ zaregistrovat si poฤรญtaฤ do oblasti wifi. Toto provede sprรกvce s pลรญstupem do DUSPSu a prรกvem na danou oblast. V souฤasnรฉ chvรญli to mohou zaลรญdit sprรกvci oblasti (Eduard Matรบลก a Martin Dubec), vฤtลกina registrรกtorลฏ, plus celostrahovลกtรญ sprรกvci (zeptejte se svรฉho admina).

Takze ako to funguje.

Do radiusu sa exportuju vsetky pocitace, ktore su v oblasti wifi a maju priradenu adresu.

howto pro admina :)

1. Pride za mnou clovek, ze chce registrovat wifi

2. Ziskam od neho MAC adresu jeho WiFi karty

3. Najdem si toho cloveka v DUSPSu a klinem si, ze chcem zalozit novy pocitac

4. Vyplnim nazov pocitaca (podla toho, ako to chce ten clovek) a zvysok vyplnim nasledovne:

- domena: wifi.nat

- typ: workstation

- oblast: SU-SH-WiFi (!!! dolezite aby to bolo vyplnene

spravne !!!)

5. Kliknem si, ze chcem pridat interface

6. zadam MAC adresu a zvolim si pridelit adresu z rozsahu 172.16.201.0/24 (!!! dolezite, musi to byt presne tento rozsah) a port necham tak ako je

7. kliknem na MAC adresu v tabulke interfacov a dolu zmazem vsetky porty, ktore tam vidim. Toto je dolezite, pretoze ak sa porty nevymazu, tak bude tomu cloveku blbnut portsecurity na jeho kablovej pripojke.

8. Necham posobit cca hodinu a potom by to malo zacat fungovat (do radiusu sa exportuje kazdu hodinu)

Jak nastavรญm wifi pลipojenรญ ve Windows?

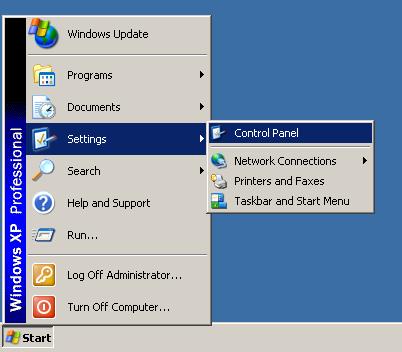

Kliknฤte na "START/Settings/Control Panel":

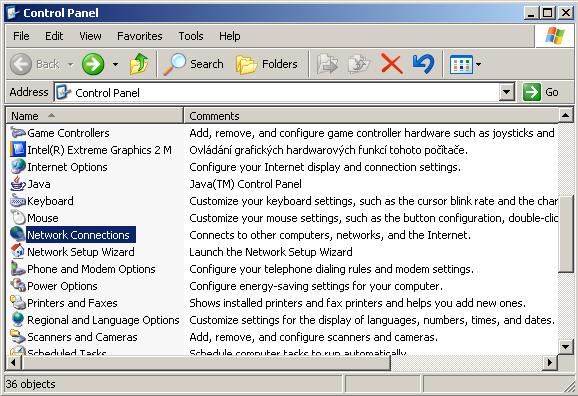

Doubleclick na "Network Connections":

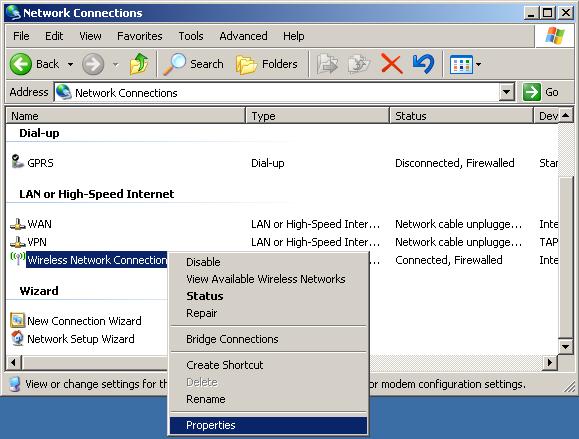

Kliknฤte pravรฝm tlaฤรญtkem myลกi na "Wireless Network Connection" a kliknฤte na "Properties":

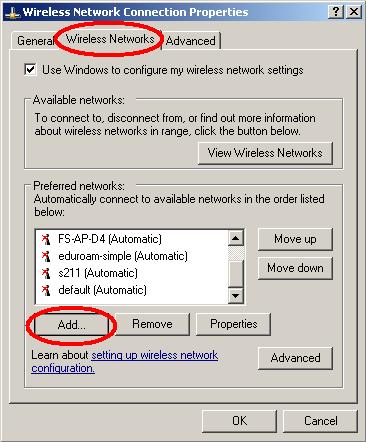

Kliknฤte na "Wireless Networks". Zaลกkrtnฤte "Use Windows to configure my wireless network settings". Kliknฤte na tlaฤรญtko "Add...".

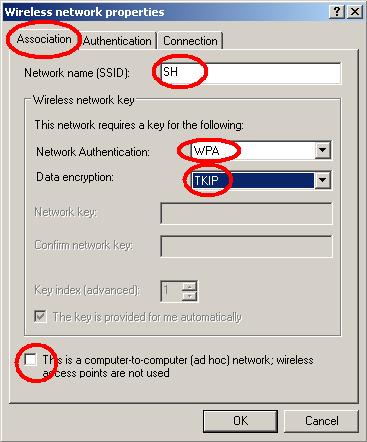

Do kolonky "Network name (SSID)" napรญลกte "SH". V kolonce "Network Authentication" vyberte volbu "WPA". V kolonce "Data Encryption" vyberte volbu "TKIP". Odลกkrtnฤte volbu "This is a computer-to-computer (ad hoc) network; wireless access points are not used".

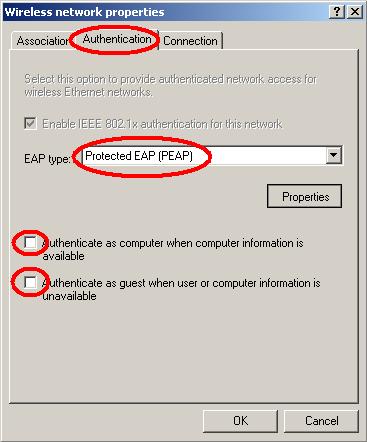

Kliknฤte na zรกloลพku "Authentication". V kolonce "EAP type" vyberte volbu "Protected EAP (PEAP)". Odลกkrtnฤte volbu "Authenticate as computer when computer information is available" a volbu "Authenticate as guest when user or computer information is unavailable". Kliknฤte na "Properties".

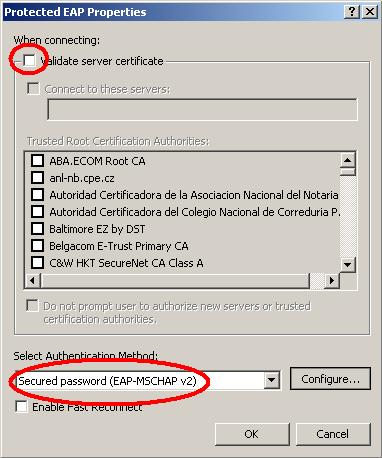

Odลกkrtnฤte poloลพku "Validate server certifikate". V kolonce "Select Authentication Method" vyberte volbu "Secured Password (EAP-MSCHAP v2)". Kliknฤte na "Configure...".

Odลกkrtnฤte poloลพku "Automatically use my Windows logon name and password (and domain if any)". Potvrฤte vลกechny nastavenรญ kliknutรญm na tlaฤรญtko "OK"

Jak se pลipojit na SH Wifi z GNU/Linuxu

Poลพadavky

Poฤรญtaฤ s podporou 802.11a/g bezdrรกtovรฉho rozhranรญ. Wpa suplikant (http://hostap.epitest.fi/wpa_supplicant/)

Instalace

Jรกdro

Nejprve je tลeba rozchodit wifi rozhranรญ. K tomu slouลพรญ ovladaฤe bezdrรกtovรฉho pลipojenรญ a patลiฤnรฉ nรกstroje. Budeme pลedpoklรกdat ฤip IPW2200. Tento je obsaลพen jiลพ v jรกdลe, takลพe ho zkompilujeme jako modul nebo โna tvrdoโ. Modul mรก vรฝhodu, ลพe je moลพno jej zavรกdฤt a odstraลovat podle potลeby a tรญm i vypรญnat a zapรญnat u notebookลฏ, kterรฉ na to nemajรญ extra tlaฤรญtko. K modulu IPW2200 je tลeba tรฉลพ podpora IEEE 802.11. Takลพe konfigurace jรกdra bude vypadat pลibliลพnฤ takto:

- Sekce networking

<M> Generic IEEE 802.11 Networking Stack [ ] Enable full debugging output <M> IEEE 802.11 WEP encryption (802.1x) <M> IEEE 802.11i CCMP support <M> IEEE 802.11i TKIP encryption <M> Software MAC add-on to the IEEE 802.11 networking stack

Sekce Device drivers/Network device support/Wireless lan:

<M> Intel PRO/Wireless 2200BG and 2915ABG Network Connection [*] Enable promiscuous mode [*] Enable QoS support [ ] Enable full debugging output in IPW2200 module.

Nรกstroje

Budeme potลebovat:

- wireless tools (http://www.hpl.hp.co.uk/personal/Jean_Tourrilhes/Linux/Tools.html)

- firmware (http://ipw2200.sourceforge.net/firmware.php)

- wpa suplikant

Po rozbalenรญ zkompilujeme wireless tools obvyklรฝm postupem:

./configure make make install

a nainstalujeme firmware do patลiฤnรฉho adresรกลe - v /etc/hotplug/firmware.agent vyhledej tento ลรกdek:

FIRMWARE_DIR=/usr/lib/hotplug/firmware

Do tohoto adresรกลe rozbal firmware:

cd /usr/lib/hotplug/firmware tar xzvf /cesta_kde_mam_stazene_soubory/ipw2200-fw-3.0.tgz mv ipw2200-fw-3.0/* . rm -r ipw2200-fw-3.0

Poznรกmka: verze firmware se liลกรญ podle verze ovladaฤe. Pro jรกdra 2.6.17.x by mฤla fungovat verze firmware ลady 3.0 a pro starลกรญ jรกdra firmware 2.4. Syslog kdyลพtak napovรญ, pokud to nebude ta sprรกvnรก verze.

Nynรญ zkompilujeme wpa_supplikant. Rozbalรญme archรญv a vlezeme do nฤj. Pak staฤรญ jen:

make

a je hotovo. Vzniklรฝ soubor wpa_supplicant mลฏลพeme nakopรญrovat do nฤjakรฉho vhodnฤjลกรญho adresรกลe, napล. /usr/bin.

Kontrola funkce ovladaฤe a nรกstrojลฏ

Pokud mรกte ovladaฤ nainstalovรกn jako modul, zadejte (jako root):

modprobe ipw2200

To by mฤlo staฤit a ostatnรญ moduly se dohrajรญ automaticky. Pokud mรกte ovladaฤ na pevno v jรกdลe, pลedchozรญ pลรญkaz vynechte.

Nynรญ se podรญvejte (jako root), jestli wireless tools vidรญ vaลกe bezdrรกtovรฉ zaลรญzenรญ:

iwconfig

vรฝsledek by mฤl bรฝt v tomto duchu:

eth1 unassociated ESSID:off/any

Mode:Managed Channel=0 Access Point: 00:00:00:00:00:00

Bit Rate=0 kb/s Tx-Power=20 dBm Sensitivity=8/0

Retry limit:7 RTS thr:off Fragment thr:off

Encryption key:off

Power Management:off

Link Quality:0 Signal level:0 Noise level:0

Rx invalid nwid:0 Rx invalid crypt:0 Rx invalid frag:0

Tx excessive retries:0 Invalid misc:0 Missed beacon:0

Mรญsto eth1 tam mลฏลพete mรญt napลรญklad wlan0. Zรกleลพรญ na pouลพitรฉm ovladaฤi. Konfigurace:

Wpa suplikant pouลพรญvรก konfiguraฤnรญ soubor v textovรฉm tvaru. Po rozbalenรญ se v adresรกลi suplikantu nachรกzรญ soubor wpa_supplicant.conf, kterรฝ obsahuje popis jednotlivรฝch konfiguraฤnรญch moลพnostรญ. Toto je moลพnรฉ si prostudovat a na zรกkladฤ zรญskanรฝch รบdajลฏ provรฉst konfiguraci, ale v naลกem pลรญpadฤ postaฤรญ i nรกsledujรญcรญ ลรกdky, kterรฉ se vloลพรญ do vlastnรญho souboru, kterรฝ si pojmenujeme napลรญklad /etc/mysupplicant.conf a jeho obsah je nรกsledujรญcรญ:

eapol_version=1

ap_scan=1

fast_reauth=1

network={

ssid="SH"

proto=WPA

key_mgmt=WPA-EAP

identity=โmoje uลพivatelskรฉ jmรฉno"

password="moje heslo"

}

Uลพivatelskรฉ jmรฉno a heslo zรญskรกte z DUSPU (http://dusps.sh.cvut.cz/personal). Nynรญ staฤรญ jen pustit suplikant:

wpa_supplicant -Dwext -ieth1 -c/etc/mysupplicant.conf

Parametr D volรญ pouลพitรฝ ovladaฤ. V pลรญpadฤ ipw2200 je podpora wpa zahrnuta pลรญmo ve wireless extensions, kterรฉ kaลพdรฝ ovladaฤ v nฤjakรฉ mรญลe podporuje. Parametr โiโ volรญ wifi zaลรญzenรญ a parametr โcโ urฤuje jmรฉno a cestu ke konfiguraฤnรญmu souboru. Nynรญ se suplikant bude snaลพit nakonfigurovat wifi zaลรญzenรญ a vyhledat signรกl. Nejprve se podรญvรกme, co se dฤje na naลกem zaลรญzenรญ. Pลรญkaz iwconfig nรกm ukรกลพe, zda je naลกe zaลรญzenรญ asociovanรฉ s druhou stranou, tj. s pลรญstupovรฝm bodem. Pokud ano, uvidรญte rovnou sรญlu signรกlu (buฤto jako napล. 47/100 nebo v dBm). Zkontrolujte si, jestli je ve vรฝpisu ESSID nastaveno na โSHโ. Nynรญ jsme asociovรกnรญ a probรญhรก autentizace. Vลกechny tyto operace se dozvรญte na pลรญkazovรฉ ลรกdce, kde jste spustili suplikant:

root@chytrousek:/var/src/wpa_supplicant-0.5.3# ./wpa_supplicant -Dwext -i eth1 -c silk2_supplicant.conf Trying to associate with 00:15:c7:ff:b4:f0 (SSID='SH' freq=0 MHz) Associated with 00:15:c7:ff:b4:f0 CTRL-EVENT-EAP-STARTED EAP authentication started CTRL-EVENT-EAP-METHOD EAP vendor 0 method 25 (PEAP) selected EAP-MSCHAPV2: Authentication succeeded EAP-TLV: TLV Result - Success - EAP-TLV/Phase2 Completed CTRL-EVENT-EAP-SUCCESS EAP authentication completed successfully WPA: Key negotiation completed with 00:15:c7:ff:b4:f0 [PTK=TKIP GTK=TKIP] CTRL-EVENT-CONNECTED - Connection to 00:15:c7:ff:b4:f0 completed (auth)

Jak je vidฤt, autentizace probฤhla รบspฤลกnฤ a jsme pลipojeni. Pro vlastnรญ sรญลฅovรกnรญ si ale musรญme nastavit IP adresu a brรกnu. To za nรกs obstarรก DHCP. Spustรญme tedy dhcp klienta:

./dhclient eth1

Mรญsto eth1 zadejte vaลกe Wifi zaลรญzenรญ. Dhclient by mฤl nastavit vลกe potลebnรฉ, nebo informovat, ลพe je nastavenรญ nepovedlo. V tomto pลรญpadฤ dejte vฤdฤt sprรกvci projektu. Funguje tรฉลพ ruฤnรญ nastavenรญ na zรกkladฤ informacรญ na adrese http://wifi.sh.cvut.cz/?page=faq.

Toลฅ vลกe. Veselรฉ sรญลฅovรกnรญ.

Zdroje informacรญ

http://www.tldp.org/HOWTO/html_single/8021X-HOWTO/

Troubleshooting

Nejde autentizace

root@chytrousek:/var/src/wpa_supplicant-0.5.3# ./wpa_supplicant -Dwext -i eth1 -c silk2_supplicant.conf Trying to associate with 00:15:c7:ff:b4:f0 (SSID='SH' freq=0 MHz) Associated with 00:15:c7:ff:b4:f0 CTRL-EVENT-EAP-STARTED EAP authentication started CTRL-EVENT-EAP-METHOD EAP vendor 0 method 25 (PEAP) selected EAP-TLV: TLV Result - Failure CTRL-EVENT-EAP-FAILURE EAP authentication failed CTRL-EVENT-DISCONNECTED - Disconnect event - remove keys CTRL-EVENT-DISCONNECTED - Disconnect event - remove keys

Pลรญฤinou je ลกpatnรฉ uลพivatelskรฉ jmรฉno nebo heslo nebo MAC adresa. Zkontrolujte si, zda zadanรฉ รบdaje souhlasรญ s DUSPSem a ujistฤte se, ลพe mรกte danou MAC adresu zaregistrovanou v oblasti โwifiโ v sรญti klubu Silicon Hill. Tj. na zmiลovanรฉ strรกnce by mฤl bรฝt vidฤt zรกznam, kterรฝ zaฤรญnรก napลรญklad takto:

chytrousek.wifi.nat WiFi 172.16....

Nejde asociace s pลรญstupovรฝm bodem

Nenรญ vidฤt sรญla signรกlu ve vรฝpisu pลรญkazu iwconfig, wpa suplikant se snaลพรญ bezรบspฤลกnฤ spojit.

Nejspรญลกe mรกte slabรฝ signรกl. Odstup uลพiteฤnรฉho signรกlu od ลกumu by mฤl bรฝt minimรกlnฤ 7dBm (mฤลeno experimentรกlnฤ). Suplikant se pokouลกรญ pลipojovat stรกle znova a znova, proto se zkuste pลesunout o kus dรกl, nebo pokud pouลพรญvรกte antรฉnu, tak zmฤnit jejรญ pozici ฤi natoฤenรญ.

Jakรฉ jsou ip rozsahy a nastavenรญ pro sรญลฅ wifi?

172.16.200.0/24 - rozsah pro sรญลฅ SH-Free, omezenรก jen na web klubu SH

GW: 172.16.200.1

MASK: 255.255.255.0

DNS1: 147.32.127.240

DNS2: 147.32.127.241

Vlan: 300

172.16.201.0/24 - rozsah pro sรญลฅ SH, kterรก je urฤena registrovanรฝm ฤlenลฏm klubu SH

GW: 172.16.201.1

MASK: 255.255.255.0

DNS1: 147.32.127.240

DNS2: 147.32.127.241

Vlan: 301

MAC adresy APฤek

Pokud budete chtรญt vฤdฤt, k jakรฉmu jste se pลipojili, zde je seznam MAC adres:

| <Blok><reลพim> | MAC |

| 7g | 0015.c7ff.7ba0 |

| 7a | 0016.9c03.7ba0 |

| 5g | 0015.c7ff.b560 |

| 5a | 0016.9c03.b560 |

| 11g | 0015.c7ff.b4f0 |

| 11a | 0016.9c03.b4f0 |

Dokumentace

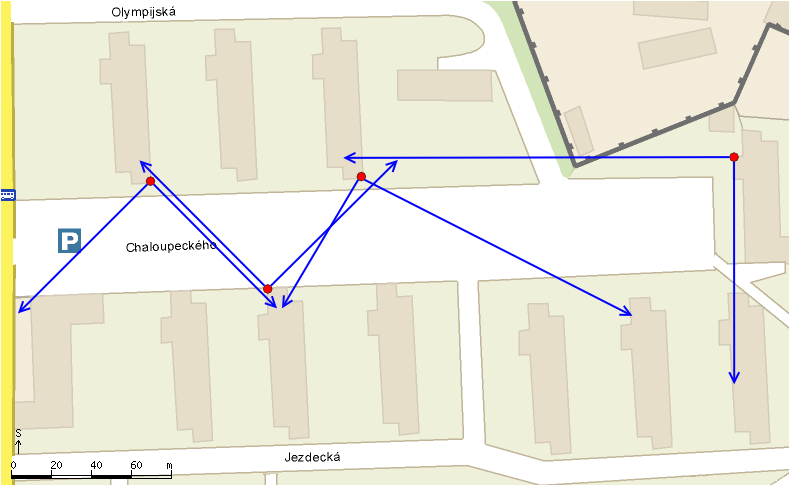

Umรญstฤnรญ jednotlivรฝch AP:

AP03 - Loc:50ยฐ 4' 48.57" N, 14ยฐ 23' 31.42" E (severo-zapadnรญ roh vรฝklenku bloku3) AP05 - Loc:50ยฐ 4' 46.76" N, 14ยฐ 23' 26.31" E (jiลพnรญ ฤรกst stลechy) AP07 - Loc:50ยฐ 4' 46.79" N, 14ยฐ 23' 35.14" E (jiลพnรญ ฤรกst stลechy) AP11 - Loc:50ยฐ 4' 48.15" N, 14ยฐ 23' 37.97" E (severo-zapadnรญ roh vรฝklenku bloku11)

Typ pลรญstupovรฉho bodu (AP)

Cisco Aironet 1242AG Radio access point.

Podpora a zakladnรญ charakteristika:

normy wifi: 802.11b a 802.11g (2.4Ghz), 802.11a (5Ghz) EEE 802.3af Power over Ethernet (PoE) Lightweight Access Point Protocol (LWAPP) Cisco Unified Wireless Network spatna kompatibilita s 802.11b clientmi 802.11i, Wi-Fi Protected Access 2 (WPA2), WPA, Extensible Authentication Protocol (EAP) types certifications support IEEE 802.1X, Temporal Key Integrity Protocol (TKIP), Advanced Encryption Standard (AES) rezimy: access point, repeater, root bridge, non-root bridge, workgroup bridge 1.3 Konfigurรกcia prรญstupovรฉho bodu (AP) Prรญklad konfigurรกcie cisco AP: cisco-ap.txt

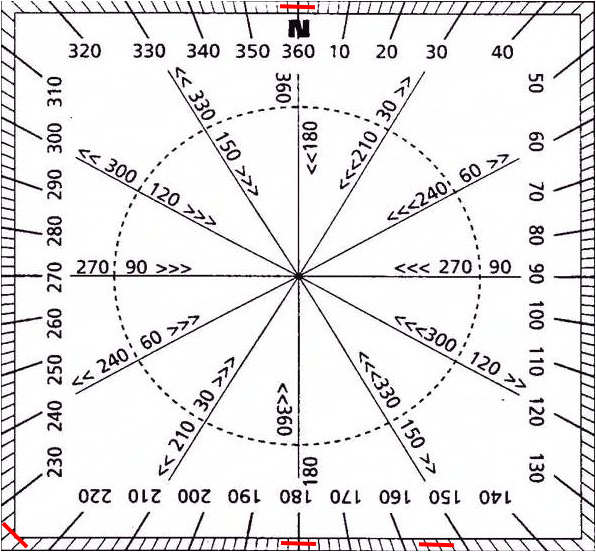

Natoฤenรญ antรฉn

Antรฉny budu natocenรฉ vลพdy proti sobฤ tak, aby pokrรฝvaly opaฤnou ฤรกst prostoru mezi bloky.

Horizontalnรญ natoฤenรญ jednotlivรฝch antรฉn (os รบhlu vyzaลujรญcรญho signรกl z danรฉ antรฉny):

ANT03 - S (Azimut 0) ANT05 - J (Azimut 180) ANT07 - S (Azimut 150-160) ANT11 - J (Azimut 220-230)

Azimuty:

Osa รบhlu vyzaลujรญcรญ ve vertikรกlnรญm smฤru bude smฤลovat vลพdy do prvnรญ tลetiny pokrรฝvanรฉho รบzemรญ danou antรฉnou (prvnรญ tลetina je ta najbliลพลกรญ k poloze antรฉny).

Mapka ukazujรญcรญ rozmรญstฤnรญ AP a horizontรกlnรญ natoฤenรญ antรฉn, vฤetnฤ รบhlu pokrytรญ:

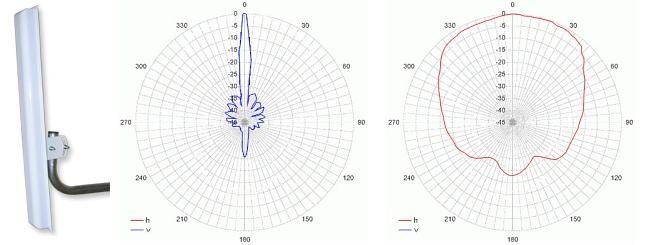

Typ pouลพitรฝch antรฉn

5.0Ghz

Pro 5.0Ghz sรญลฅ, bude pouลพita sektorovรก antรฉna: VECTOR V-PRO 5GHz 18dBi 6/90

Zรกkladnรญ vlastnosti:

- Model BP-50VRV-18-90

- Gain 18 dBi

- Operating frequency 5.10 - 5.875 GHz

- Vertical beam width 6 degrees

- Horizontal beam width 90 degrees

- Impedance 50 Ohm

- Connector N (f) socket

- VSWR 1.4

- Dimensions 740 / 120 / 60 mm

- Weight 1.9 kg

- Backward radiation -25 dBi

- Polarization horizontal

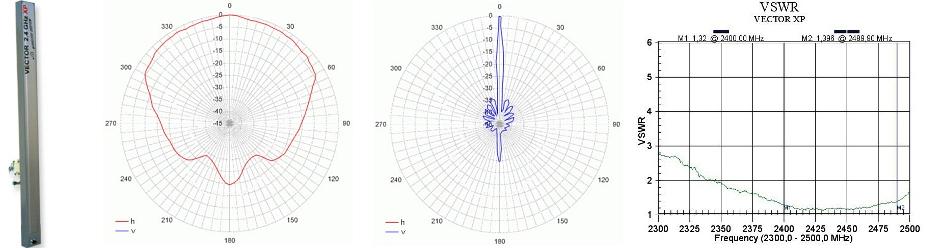

2.4Ghz

Pro 2.4Ghz sรญลฅ, bude pouลพita sektorovรก antรฉna: VECTOR XP 22dBi 2,4GHz

Zรกkladnรญ vlastnosti:

- Model BP-24VR-22

- Gain 22 dBi

- Operating frequency 2.4 - 2.5 GHz

- Vertical beam width 3 degrees

- Horizontal beam width 120 degrees

- Impedance 50 Ohm

- Connector N (f) socket

- VSWR 1.2

- Dimensions 1450 / 100 / 50 mm

- Weight 3.7 kg

- Backward radiation -30 dBi

- Polarization horizontal

- Standard Full compatibility with IEEE 802.11x

Rozloลพenรญ frekvencรญ (kanรกlลฏ)

Pro 5.0Ghz sรญลฅ:

- AP03 - channel ??

- AP05 - channel ??

- AP07 - channel ??

- AP11 - channel ??

Pro 2.4Ghz sรญลฅ:

- AP03 - channel 9

- AP05 - channel 05

- AP07 - channel 01

- AP11 - channel 13

Zapojenรญ do pevnรฉ sรญtฤ SH

Varianta A: L2 Roaming - ??

Varianta B: L3 Roaming - ??

Zabezpeฤenรญ a pลihlaลกovรกnรญ uลพivatelลฏ

PEAP

Pronounced .peep. and short for Protected Extensible Authentication Protocol, a protocol developed jointly by Microsoft, RSA Security and Cisco for transmitting authentication data, including passwords, over 802.11 wireless networks.

PEAP authenticates wireless LAN clients using only server-side digital certificates by creating an encrypted SSL/TLS tunnel between the client and the authentication server. The tunnel then protects the subsequent user authentication exchange.

PEAP with MS-CHAP v2 Operation:

The PEAP authentication process occurs in two parts. The first part is the use of EAP and the PEAP EAP type to create an encrypted TLS channel. The second part is the use of EAP and a different EAP type to authenticate network access. This section examines PEAP with MS-CHAP v2 operation, using as an example, a wireless client that attempts to authenticate to a wireless access point (AP) that uses a RADIUS server for authentication and authorization.

PEAP Part 1-Creating the TLS Channel:

- After creating the logical link, the wireless AP sends an EAP-Request/Identity message to the wireless client.

- The wireless client responds with an EAP-Response/Identity message that contains the identity (user or computer name) of the wireless client.

- The EAP-Response/Identity message is sent by the wireless AP to the RADIUS server. From this point on, the logical communication occurs between the RADIUS server and the wireless client, using the wireless AP as a pass-through device.

- The RADIUS server sends an EAP-Request/Start PEAP message to the wireless client.

- The wireless client and the RADIUS server exchange a series of TLS messages through which the cipher suite for the TLS channel is negotiated and the RADIUS server sends a certificate chain to the wireless client for authentication.

- At the end of the PEAP negotiation, the RADIUS server has authenticated itself to the wireless client. Both nodes have determined mutual encryption and signing keys (using public key cryptography, not passwords) for the TLS channel.

PEAP Part 2-Authenticating With MS-CHAP v2:

- The RADIUS server sends an EAP-Request/Identity message.

- The wireless client responds with an EAP-Response/Identity message that contains the identity (user or computer name) of the wireless client.

- The RADIUS server sends an EAP-Request/EAP-MS-CHAP-V2 Challenge message that contains a challenge string.

- The wireless client responds with an EAP-Response/EAP-MS-CHAP-V2 Response message that contains both the response to the RADIUS server challenge string and a challenge string for the RADIUS server.

- The RADIUS server sends an EAP-Request/EAP-MS-CHAP-V2 Success message, which indicates that the wireless client response was correct and contains the response to the wireless client challenge string.

- The wireless client responds with an EAP-Response/EAP-MS-CHAP-V2 Ack message, indicating that the RADIUS server response was correct.

- The RADIUS server sends an EAP-Success message.

Rรกdius server a jeho nastavenรญ

Na serveru jsou privatnรญ/veลejnรฝ certifikรกt, ROOT CA, kterรฉ slouลพรญ k zabezpeฤenรญ komunikace. Na klientskรฉm poฤรญtaฤi se pouลพije WPA2 - TKIP

- porty: 1814, 1813

- max. pocet requestov 1024

- cleanup-delay 5 sekund

- snmp zapnute

- request-proxy zapnute

- autorizace: EAP-MSCHAP v2

- autentifikacia: EAP-MSCHAP v2

- Microsoft Chap autentification:

- authentification-type=MS-CHAP

- MS-MPPE-Recv-Key/MS-MPPE-Send-Key

- vyzadovana enkrypcia (128bit)

- EAP typu PEAP:

- PEAP typ MSCHAP v2

- TLS:

- private key password

- private key

- certificate

- ROOT CA list

- Radius Client:

- nastavene IP adresy CISCO AP

- zabezpecenรญ pomocรญ secret

- Zprรกvy na server jsou logovanรฉ v /var/log/radius.log.

- Zaznamenรกvรก se:

- full user name atributy

- authentifikacne requesty/reply

- proxy logy

- ลกpatnฤ zadanรก hesla

- v username/password mลฏลพou bรฝt mezery

- proces radius bฤลพรญ jako user/group radius/radius

- autorizace/autentifikae se ovฤลuje v MySQL databazi

- databaze radius MySQL se sklรกdรก z 8 tabulek

- radacct

- radpostauth

- radcheck

- radreply

- radgroupcheck

- radgropreply

- usergroup

- NAS

- kaลพdรฝ user je v urฤitรฉ skupinฤ (kterรก mลฏลพe mรญt urcitรก prรกva/omezenรญ)

- Uลพivatelskรฉ skupiny:

???

kaลพdรฝ uลพivatel mรก svลฏj: user-name, password, mac-address. Tyto รบdaje jsou importovanรฉ z databรกze DUSPS

Synchronizace s hlavnรญ databรกzรญ DUSPS

ยจ ???

Dalลกi pouลพitรฝ hardware

Stoลพรกr 2m 35 pevnรฝ รบchyt:

- Vรฝลกka 2000mm

- prลฏmฤr 34mm

- dva pevnฤ navaลenรฉ รบchyty odsazenรฉ 70mm od zdi

- Povrchovฤ upraveno galvanickรฝm zinkem

N male clamp typ RG213

Koaxiรกlnรญ kabel o prลฏmฤru 10,3mm 50ohm:

- Vnitลnรญ vodiฤ 2,62mm Cu

- Max.รบtlum (dB/100m)

- 50MHz 2,7

- 100MHz 3,9

- 200MHz 5,7

- 500MHz 9,6

- 800MHz 12,3

- 1000MHz 13,9

- 1750MHz 19,4

- 2000MHz 21,2

- 2400MHz 23,2

Ostatnรญ ลกrouby a รบchyty

Rozpoฤet

| Id: | Popis: | Cena/ks: | Ks: | Celkovรก cena | Celkovรก cena + DPH 19%: |

|---|---|---|---|---|---|

| AIR-AP1242AG-E-K9 | Access Point | 13086 | 4 | 52344 | 62289.36 |

| Vector V-PRO 5GHz 18dBi 6/90 | Antena | 3536 | 4 | 14144 | 16831.36 |

| Vector XP 22dBi 2,4GHz | Antena | 3897 | 4 | 15588 | 18549.72 |

| Stozar 2m 35 | Stozar | 442 | 8 | 3536 | 4207.84 |

| Koax H1000 PE 50 ohm 10,03mm | Kabel | 39 | 45 | 1755 | 2088.45 |

| N male clamp typ RG213 | Konektor | 40 | 18 | 720 | 857 |

| Saltek ZX 2.4 | Bleskojistka | 2640 | 4 | 10560 | 12566.4 |

| Saltek ZX 2.4 | Bleskojistka | 2640 | 4 | 10560 | 12566.4 |

| AIR-PWRINJ3 | Power Injector | 856 | 4 | 3424 | 4074.56 |

| AP1242 4roky | Zaruka | 375 | 16 | 6000 | 7140 |

| S83015 Spacial 3D 300/200/150 | Krabice | 940 | 4 | 3760 | 4474.4 |

| S51332 klic 1242E | Zรกmek | 72 | 4 | 228 | 342.72 |

| Rezerva | Rezerva | 4000 | 1 | 4000 | 4760 |

Zรกvฤreฤnรฉ zhodnocenรญ projektu WiFi

Kvalita signรกlu

Po pลedbฤลพnรฉm mฤลenรญ signรกlu z AP 05, 07, 011 se zjistilo, ลพe รบroveล a kvalita je daloeko lepลกรญ, neลพ se oฤekรกvalo. Signรกl dosahuje na mรญsta, kde se s nรญm pลฏvodnฤ nepoฤรญtalo. Prostลednictvรญm 5.0Ghz sรญtฤ je moลพno bezproblรฉmovฤ sledovat multicast televize. Problรฉm s 5.0Ghz signalom nastรกvรก v okoli "klecรญ" ktorรฉ jsou okolo novฤ postavenรฝch hลiลกลฅ. Stรญnรญ 5.0Ghz signรกl. V pลฏvodnรญm plรกnu bylo umรญstฤnรญ antรฉn do vรฝลกky 2-3 poschodรญ bloku. Toto ลeลกenรญ by pravdฤpodobnฤ vedlo k รบplnรฉmu zablokovรกnรญ 5.0Ghz signรกlu, proto jsme plรกn zmฤnili a postavili antรฉny na stลechu, coลพ mรก i praktickรฉ vรฝhody. Zpoฤรกtku jsme se taktรฉลพ obรกvali malรฉho vertikรกlnรญho vyzaลovacรญho รบhlu antรฉn, coลพ se nakonec ujรกzalo jako vรฝhoda. Signรกl je koncentrovanรฝ do malรฉ vertikalnรญ plochy a vyuลพรญvรก se schopnosti odrazu signรกlu. Tรญm se docรญlila daleko lepลกรญ ยงuroveล pokrytรญ, neลพ pลi pouลพitรญ antรฉn s vฤtลกรญm vyzaลovacรญm vertikalnรญm รบhlem, ktorรฉ jsme testovali.

AP05

Signรกl dosahuje mezi bloky 01-02, 02-03, 04-08 a dokonce je moลพnost pลipojit se i na jednรฉ stranฤ bloku 09. Signรกl z tohoto AP pokrรฝvรก interiรฉr bloku 01, vลกechny chodby bloku 02 a 90% chodeb bloku 03, je ho moลพnรฉ zachytit na zรกpadnรญ stranฤ bloku 08. Kdyลพ sa signรกl odraลพรญ od plechovรฉ stฤny bloku 02, je ho moลพnรฉ kvalitne zachytit i mezi blokem 05 a 06 s ฤรญmลพ se zezaฤรกtku moc nepoฤitalo - pลฏvodnฤ se plรกnovalo, ลพe tuto ฤรกst vykryje AP z bloku 03.

AP07

Signรกl dosahuje mezi bloku 02-03, 04-08, 09-10 kryje velkou ฤรกst zรกpadnรญ stฤny bloku 11. Signรกl je moลพnรฉ zachytit v restauraci strahovskรฉ menzy. Taktรฉลพ sa signรกl odrรกลพรญ od bloku 04, je tedy moลพnรฉ pลipojit se do sรญtฤ ze zahrรกdky pod blokem07 a z oblasti pลed B-marketem. Pokrytรญ interiรฉrลฏ z tohoto AP jeลกtฤ nebylo zmฤลenรฉ.

AP11

Toto AP je svou polohou strategickรฉ. Pokrรฝva prakticky celou ฤรกst oblasti mezi bloky - parkoviลกtฤ a hลiลกtฤ. Vykrรฝvรก oblast mezi blokem 09-10, 08-09. Signรกl dosahuje na prevรกลพnou ฤรกst vychodnรญ stฤny bloku 07. Pokrytรญ interierลฏ nebylo taktรฉลพ zmฤลeno.

Roaming

Po douhรฉ diskuzi jsme upลednostnili roaming na L2 รบrovni, kterรฝ ฤasem upravรญme na L3. Vลกechny AP jsou zapojenรฉ do jednรฉ Vlany ukonฤenรฉ na portech danรฉho patrovรฉho pลepรญnaฤe. Z praktickรฝch mฤลanรญ je pลechod mezi jednotlivรฝmi AP nepozorovatelnรฝ. Pลeroamovanรญ na jinรฉ AP trvรก prลฏmฤrnฤ 80ms, zรกleลพรญ na รบrovni signรกlu.